Các máy chủ chạy trên bo mạch chủ do Supermicro bán có chứa các lỗ hổng có mức độ nghiêm trọng cao có thể cho phép tin tặc cài đặt từ xa chương trình cơ sở độc hại chạy ngay cả trước hệ điều hành, khiến việc phát hiện hoặc xóa nhiễm trùng không thể thực hiện được nếu không có biện pháp bảo vệ bất thường.

Một trong hai lỗ hổng là kết quả của một bản vá chưa hoàn chỉnh Supermicro được phát hành vào tháng Giêng, Alex Matrosov, người sáng lập và CEO của Binarly, công ty bảo mật đã phát hiện ra nó, cho biết. Ông nói rằng bản sửa lỗi không đủ nhằm mục đích vá CVE-2024-10237, một lỗ hổng có mức độ nghiêm trọng cao cho phép kẻ tấn công phản xạ lại chương trình cơ sở chạy trong khi máy đang khởi động. Binarly đã phát hiện ra lỗ hổng nghiêm trọng thứ hai cho phép thực hiện kiểu tấn công tương tự.

“Sự kiên trì chưa từng có”

Những lỗ hổng như vậy có thể bị khai thác để cài đặt firmware tương t ILOchảy máu, một thiết bị cấy ghép được phát hiện vào năm 2021 đã lây nhiễm chương trình cơ sở gạt nước vào máy chủ HP Enterprise khiến dữ liệu được lưu trữ trên ổ cứng bị phá hủy vĩnh viễn. Ngay cả sau khi quản trị viên cài đặt lại hệ điều hành, tráo ổ cứng hoặc thực hiện các bước khử trùng thông thường khác, ILObleed sẽ vẫn còn nguyên vẹn và kích hoạt lại cuộc tấn công xóa đĩa. Việc khai thác những kẻ tấn công được sử dụng trong chiến dịch đó đã được HP vá bốn năm trước đó nhưng không được cài đặt trong các thiết bị bị xâm nhập.

“Cả hai vấn đề đều cung cấp sức mạnh bền bỉ chưa từng có trên các nhóm thiết bị Supermicro quan trọng bao gồm [trong] trung tâm dữ liệu AI,” Matrosov đã viết cho Ars trong một cuộc phỏng vấn trực tuyến, đề cập đến hai lỗ hổng mới nhất mà Binarly phát hiện được. “Sau khi họ vá [lỗ hổng trước đó], chúng tôi đã xem xét phần còn lại của bề mặt tấn công và nhận thấy các vấn đề bảo mật thậm chí còn tồi tệ hơn.”

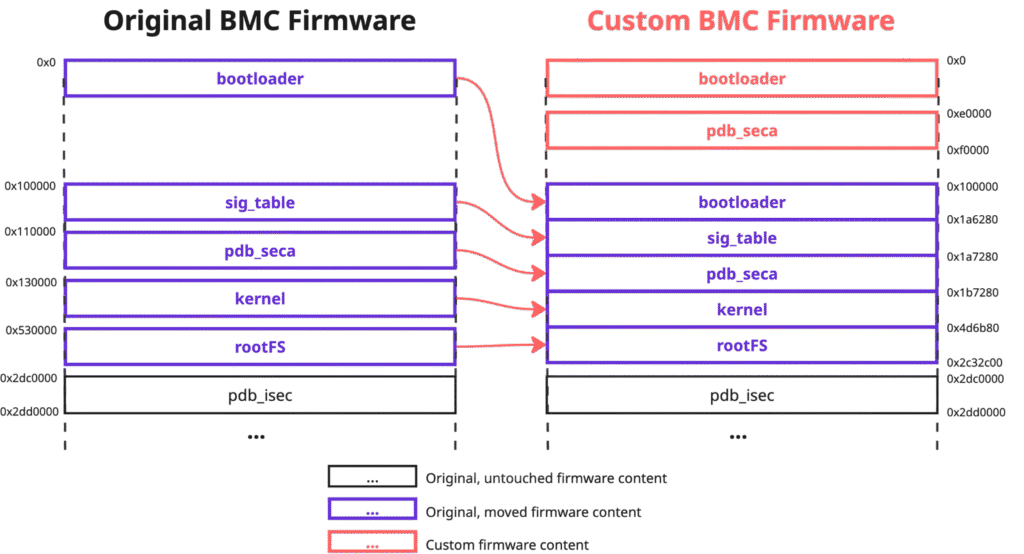

Hai lỗ hổng mới—tracked là CVE-2025-7937 và CVE-2025-6198—reside bên trong silicon được hàn vào bo mạch chủ Supermicro chạy máy chủ bên trong trung tâm dữ liệu. Baseboard management controllers (BMCs) cho phép quản trị viên thực hiện từ xa các tác vụ như cài đặt bản cập nhật, theo dõi nhiệt độ phần cứng và cài đặt tốc độ quạt cho phù hợp. BMC cũng cho phép một số hoạt động nhạy cảm nhất, chẳng hạn như reflash firmware cho UEFI (Unified Extensible Firmware Interface) mà Lôi chịu trách nhiệm tải HĐH máy chủ khi khởi động. BMC cung cấp các khả năng này và hơn thế nữa, ngay cả khi các máy chủ mà họ kết nối bị tắt.