Vào mùa hè năm 2024, nhà cung cấp phần mềm chống phần mềm độc hại CrowdStrike của công ty đã đẩy một bản cập nhật bị hỏng lên hàng triệu PC và máy chủ chạy một số phiên bản phần mềm Windows của Microsoft, gỡ bỏ các hệ thống mà cả công ty và người tiêu dùng đều dựa vào để di chuyển bằng đường hàng không, thanh toán, dịch vụ khẩn cấp và cà phê buổi sáng của h. Đó là một sự cố ngừng hoạt động lớn, và nó gây ra nhiều ngày và nhiều tuần đau đớn khi các nhân viên CNTT bị bao vây vĩnh viễn của thế giới đã đưa các hệ thống trở lại trực tuyến, trong một số trường hợp chạm vào từng PC bị ảnh hưởng riêng lẻ để xóa bản cập nhật xấu và đưa hệ thống trở lại và chạy.

Sự cố ngừng hoạt động cuối cùng là lỗi của CrowdStrike, và sau sự cố, công ty đã hứa một danh sách dài các cải tiến quy trình để giữ cho một bản cập nhật xấu như thế không bị ra ngoài lần nữa. Nhưng vì sự cố ngừng hoạt động ảnh hưởng đến hệ thống Windows, Microsoft thường có chia sẻ và đôi khi thậm thanh toán hàng đầu trong tin tức chính thống, phủ sóng—another in một chuỗi những bối rối liên quan đến an ninh điều đó đã thúc đẩy Giám đốc điều hành Satya Nadella và giám đốc điều hành khác hứa rằng công ty sẽ tập trung lại nỗ lực cải thiện tính bảo mật cho sản phẩm của mình.

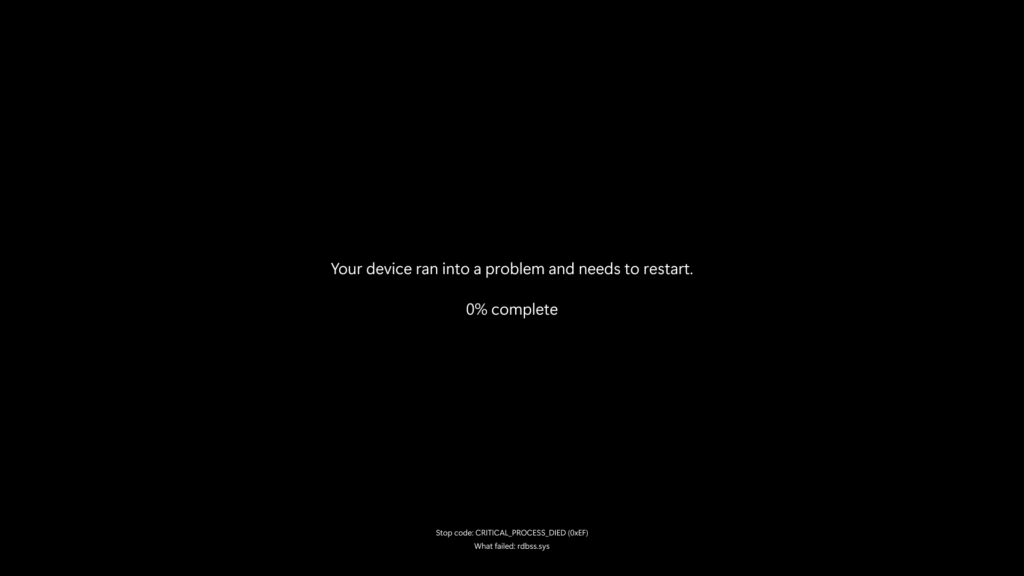

Sự cố CrowdStrike có thể xảy ra một phần do cách phần mềm chống phần mềm độc hại hoạt động trong Windows. Các nhà cung cấp bảo mật và các sản phẩm AV của họ thường có quyền truy cập vào nhân Windows, nền tảng của hệ điều hành nằm giữa phần cứng của bạn và hầu hết các ứng dụng người dùng. Nhưng hầu hết các ứng dụng người dùng không có quyền truy cập kernel cụ thể vì một ứng dụng lỗi (hoặc một ứng dụng bị phần mềm độc hại chiếm quyền điều khiển) có quyền truy cập kernel có thể làm toàn bộ hệ thống bị hỏng thay vì chỉ ảnh hưởng đến ứng dụng cập nhật CrowdStrike xấu chủ yếu là do nó được tải quá sớm trong quá trình khởi động Windows’ mà nhiều hệ thống không thể kiểm tra và tải xuống bản sửa lỗi CrowdStrike trước khi chúng bị lỗi.

Là một phần của một bài đăng blog bảo mật trên phạm vi rộng đầu tuần này, Microsoft đã công bố một thay đổi dường như nhỏ có thể có tác động lớn: “bản xem trước riêng tư của nền tảng bảo mật điểm cuối Windows” mà “sẽ cho phép [nhà cung cấp bảo mật điểm cuối] bắt đầu xây dựng giải pháp của họ để chạy bên ngoài nhân Windows.”

.jpg)