Tin tặc Triều Tiên đã sử dụng khai thác zero-day của Windows

Tin tặc không chỉ là những kẻ mọt sách nhanh chóng đánh máy trong những căn phòng thiếu ánh sáng, như đã thấy trong phim. Ngày càng có nhiều mối đe dọa đến từ những gì được gọi là “tin tặc cấp tiểu bang,” là các nhóm người — được chính phủ tuyển dụng trực tiếp hoặc ký hợp đồng — tấn công các chính phủ, tập đoàn và cơ quan khác.

Cách đây không lâu, các nhà nghiên cứu bảo mật đã phát hiện ra tin tặc Triều Tiên làm điều đó với lỗ hổng Windows được vá gần đây.

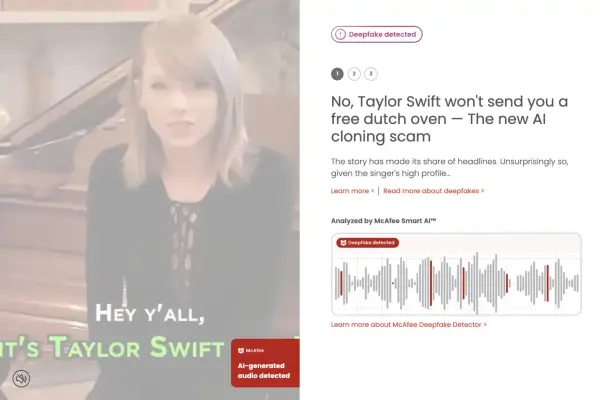

Gen kỹ thuật số, một nhóm các nhà nghiên cứu từ các nhà cung cấp phần mềm bảo mật như Norton, Avast, Avira và AVG, cho biết họ đã phát hiện ra các tin tặc cấp nhà nước của Triều Tiên sử dụng cách khai thác Windows zero-day. Gen đang cáo buộc nhóm Lazarus — khét tiếng vì cuộc tấn công cao cấp vào Sony Pictures năm 2014 — nhắm mục tiêu “cá nhân trong các lĩnh vực nhạy cảm” như tiền điện tử và hàng không vũ trụ.

Báo cáo (được phát hiện bởi Ars Technica) cáo buộc rằng Lazarus đã sử dụng lỗ hổng CVE-2024-38193 gần đây nhất là vào tháng 6, cùng với công cụ FudModule phổ biến để tránh bị phát hiện từ các chương trình bảo mật. Nó có một lỗ hổng đủ sâu để nó có thể cung cấp cho kẻ tấn công quyền truy cập mở rộng vào Windows và thậm chí cho phép chúng chạy mã không đáng tin cậy, cấp quyền kiểm soát và giám sát toàn diện một cách hiệu qu.

Theo Gen Digital, loại hoạt động này đủ phức tạp để có thể kiếm được hàng trăm nghìn đô la như một dịch vụ chợ đen. Chính xác ai là mục tiêu và những gì đã bị lấy đi đã không được chia s.

Vấn đề bảo mật CVE-2024-38193 là được Microsoft vá vào tuần trước, vì vậy nếu bạn hiện tại trên các bản cập nhật Windows của mình, bạn sẽ an toàn.

Không phải kiểu tấn công này là mối quan tâm thường xuyên của mọi người. Nó nhắm mục tiêu và phức tạp đến mức nó chỉ đáng để theo đuổi những người dùng có quyền truy cập cấp cao vào chính phủ và các tổ chức doanh nghiệp. Nếu điều đó xảy ra là bạn... tốt, đừng bỏ qua thông báo cập nhật Windows đó.