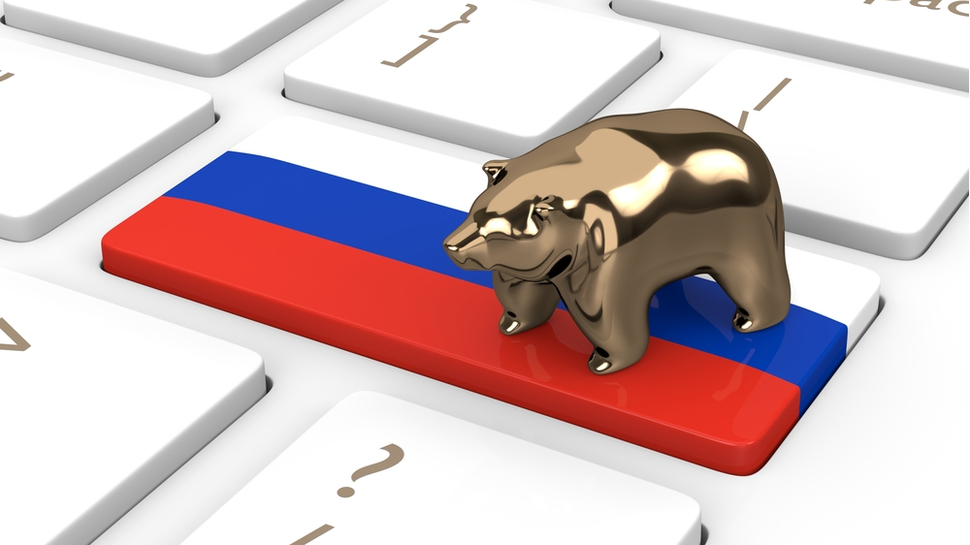

Et bilde av et tastatur der Enter-knappen har påmalt et russisk flagg, med en liten gullbjørn stående på Tasten. (Tín dụng hình ảnh: Shutterstock / Aleksandra Gigowska)

Tin tặc Nga đã tấn công các cơ quan chính phủ Ukraine bằng cách lợi dụng lỗ hổng bảo mật nghiêm trọng trong Microsoft Office chỉ vài ngày sau khi bản vá được phát hành.

Vào ngày 26 tháng 1 năm 2026, Microsoft đã tung ra bản vá khẩn cấp để khắc phục lỗ hổng CVE-2026-21509, một lỗ hổng bảo mật dựa vào các đầu vào không đáng tin cậy trong quá trình ra quyết định, cho phép kẻ tấn công trái phép vượt qua các tính năng bảo mật của Microsoft Office trên máy tính cục bộ. Lỗ hổng này được đánh giá mức độ nghiêm trọng là 7,6/10 (cao) và được cho là đã bị khai thác trên thực tế như một lỗ hổng zero-day.

Chỉ ba ngày sau, Nhóm Ứng phó Khẩn cấp Máy tính của Ukraine (CERT-UA) cho biết họ đã phát hiện tội phạm mạng gửi hàng chục tệp DOC độc hại đến các địa chỉ liên quan đến chính phủ, khai thác lỗ hổng này. Một số tệp có chủ đề liên quan đến các cuộc tham vấn COREPER của EU, trong khi những tệp khác giả mạo Trung tâm Khí tượng Thủy văn của nước này.

Cách phòng chống APT28

CERT cho biết cuộc tấn công là do APT28 thực hiện, một nhóm tin tặc được nhà nước Nga bảo trợ, còn được biết đến với tên gọi Fancy Bear hoặc Sofacy. Nhóm này có liên hệ với Tổng cục Tình báo Chính (GRU) thuộc Bộ Tổng tham mưu Nga.

Các nhà nghiên cứu đã dựa trên phân tích trình tải phần mềm độc hại được sử dụng trong các cuộc tấn công này để đưa ra kết luận. Rõ ràng, đó là cùng một trình tải đã được sử dụng trong cuộc tấn công tháng 6 năm 2025, trong đó các cuộc trò chuyện trên Signal đã được sử dụng để phát tán phần mềm độc hại BeardShell và SlimAgent cho các nhân viên chính phủ Ukraine. Cuộc tấn công này đã được xác nhận là do APT28 thực hiện.

Để phòng chống các cuộc tấn công, CERT-UA đã khuyến cáo các cơ quan chính phủ (và về cơ bản là tất cả mọi người) nên áp dụng các bản vá lỗi mới nhất và cập nhật Microsoft Office 2016, 2019, LTSC 2021, LTSC 2024 và các ứng dụng Microsoft 365. Người dùng Office 2021 cũng được nhắc nhở nên khởi động lại ứng dụng sau khi cập nhật để đảm bảo các bản vá được áp dụng.

Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) đã bổ sung CVE-2026-21509 vào danh mục các lỗ hổng đã bị khai thác (KEV) của mình.