Cách nhận biết và ngăn chặn các cuộc tấn công mạng thường ngày

Tình trạng này không bao giờ dừng lại. Tin tặc liên tục khai thác các lỗ hổng và thủ đoạn mới để hack tài khoản hoặc xâm nhập thiết bị. Để được bảo vệ, bạn cần nắm bắt các phương thức tấn công mới nhất.

Tóm lại:

- PCWorld đề cập đến các mối đe dọa an ninh mạng mới nổi, bao gồm mã độc tống tiền sử dụng trí tuệ nhân tạo, các vụ lừa đảo deepfake, các tiện ích mở rộng trình duyệt độc hại nhắm vào ví tiền điện tử và các lỗ hổng trong thiết bị thông minh và máy in.

- Những cuộc tấn công này rất quan trọng vì chúng lợi dụng các hoạt động kỹ thuật số thường ngày, với việc kẻ tấn công sử dụng các phương pháp tinh vi như mã captcha giả mạo và nút hủy đăng ký bị xâm nhập để đánh cắp dữ liệu.

- Các biện pháp phòng vệ chính bao gồm tránh các liên kết hủy đăng ký đáng ngờ, cập nhật phần mềm thường xuyên, kiểm tra kỹ quyền truy cập ứng dụng và không bao giờ dán mã vào hộp thoại Chạy của Windows khi được yêu cầu bởi mã captcha. Hướng dẫn chi tiết được cung cấp bên dưới.

Từ những ổ khóa cửa thông minh nhưng không an toàn cho đến bài thuyết trình về công nghệ deepfake của Nvidia, hiện nay có rất nhiều hình thức tấn công cực kỳ nguy hiểm.

9 vụ tấn công sau đây đặc biệt nổi bật và cũng có thể gây ra mối đe dọa tương tự vào năm 2026.

1. Phần mềm độc hại trong mã nguồn mở đang gia tăng.

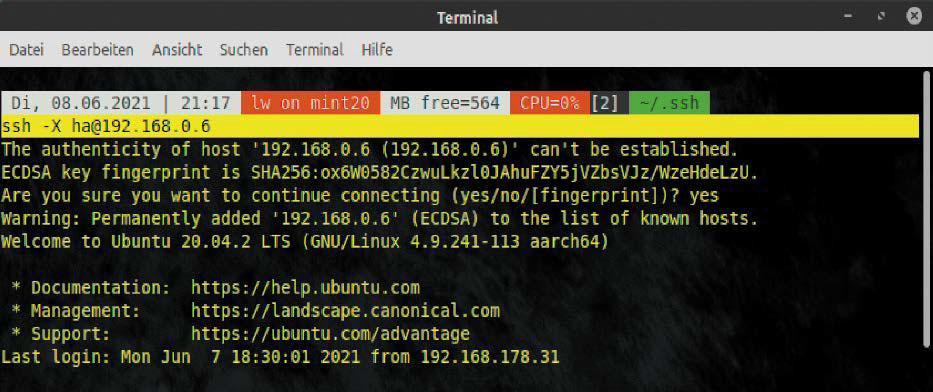

Năm 2024, thế giới máy tính suýt nữa đã phải hứng chịu một thảm họa: Trong nhiều năm, tin tặc đã nỗ lực tạo ra một cửa hậu trong hệ điều hành Linux. Lỗ hổng này ảnh hưởng đến hầu hết người dùng, vì hầu hết các máy chủ internet đều chạy trên Linux.

Nhóm tin tặc đã sắp sửa giành được quyền truy cập không bị phát hiện vào một lượng lớn các máy chủ này. Chúng đã xâm nhập vào dự án mã nguồn mở XZ , nơi sản xuất một công cụ nén, bằng cách giả danh là nhân viên. Chúng đã đạt được điều này thông qua kỹ thuật thao túng tâm lý và rất nhiều sự kiên nhẫn.

Cuộc tấn công vào phần mềm mã nguồn mở này được cho là bắt đầu vào năm 2021 và tiếp tục cho đến đầu năm 2024. Vào thời điểm đó, phần mềm độc hại đã xâm nhập vào các phiên bản thử nghiệm của Debian và các hệ thống Linux khác. Khi đó, chỉ còn vài tháng nữa là nó sẽ được phân phối đến hầu hết các máy chủ internet trên toàn thế giới.

Lỗ hổng bảo mật này không phải do chuyên gia chống virus phát hiện, mà là do Andres Freund, một nhân viên của Microsoft. Freund là một nhà phát triển và đang làm việc trên cơ sở dữ liệu mã nguồn mở PostgreSQL trên hệ điều hành Linux.

Anh ấy nhận thấy rằng việc đăng nhập qua SSH (Secure Shell) mất nhiều thời gian hơn một chút với phiên bản Debian tiền phát hành mới. Thay vì thời gian thông thường là một phần tư giây, quá trình đăng nhập mất đến ba phần tư giây.

Các nhà phát triển khác có thể không nhận thấy sự khác biệt này hoặc đã bỏ qua nó. Tuy nhiên, Freund trở nên nghi ngờ và tìm kiếm nguyên nhân. Bốn ngày sau, ông đã tìm ra lỗ hổng bảo mật và cảnh báo công chúng.

Các nhà nghiên cứu bảo mật sau đó đã chấm điểm CVSS (Hệ thống chấm điểm lỗ hổng phổ biến) cho mã độc XZ là 10, giá trị cao nhất có thể.

SSH được sử dụng để kết nối máy tính cá nhân với máy chủ Linux. Khóa được trao đổi vì mục đích bảo mật. Năm 2024, một lỗ hổng bảo mật có thể bị khai thác thông qua SSH suýt nữa đã xâm nhập vào các máy chủ Linux.

Xưởng đúc

Vụ tấn công vào XZ đặc biệt vì một số lý do. Thứ nhất, đó là thời gian. Kẻ tấn công đã mất nhiều năm để trở thành thành viên của một dự án mã nguồn mở, giành được sự tin tưởng của người quản lý dự án và tích hợp mã nguồn của mình.

Mã độc và toàn bộ chuỗi tấn công cũng rất đáng chú ý. Nó bao gồm XZ Utils, Systemd và SSH.

Lỗ hổng bảo mật này chỉ mở ra cho kẻ tấn công, người phải gửi một khóa bí mật. Tất cả người dùng SSH khác đều bị từ chối truy cập vào lỗ hổng này. Cuối cùng, việc phát hiện ra mã độc cũng vô cùng phi thường — kịp thời và nhờ vào một nhà phát triển tận tâm.

Điều đáng báo động là cuộc tấn công bất thường này vào một dự án mã nguồn mở không phải là trường hợp cá biệt. Mặc dù các cuộc tấn công khác ít gây chấn động hơn, nhưng số lượng của chúng lại nhiều hơn đáng kể.

Điều này có thể thực hiện được vì phần mềm mã nguồn mở dựa trên nguyên tắc mở: Mã nguồn có thể truy cập, tùy chỉnh và kiểm chứng bởi bất kỳ ai. Mặc dù có các cơ chế bảo mật được thiết lập, việc cung cấp các gói phần mềm bị nhiễm virus vẫn tương đối dễ dàng, và sau đó được các nhà phát triển sử dụng.

Lỗ hổng bảo mật trong XZ Utils được chấm điểm 10, mức điểm cao nhất có thể. Điều này cho thấy lỗ hổng có thể dễ dàng bị khai thác và gây ra thiệt hại đáng kể.

Hãng sản xuất phần mềm diệt virus Kaspersky cũng lưu ý đến vấn đề này. Theo một phân tích, tội phạm mạng đã giấu tổng cộng 14.000 gói phần mềm độc hại trong các dự án mã nguồn mở vào năm 2024. Con số này tăng 50% so với năm trước.

Các chuyên gia tại nhà cung cấp dịch vụ an ninh mạng đã kiểm tra 42 triệu phiên bản của các dự án mã nguồn mở để tìm kiếm các lỗ hổng bảo mật. Chúng tôi chưa có số liệu cho năm 2025. Tuy nhiên, chúng tôi không dự đoán sẽ có sự suy giảm đáng kể.

Nguy hiểm: Rủi ro đối với người dùng cuối mang tính gián tiếp hơn. Hầu hết các cuộc tấn công đều nhằm mục đích đánh cắp dữ liệu từ các công ty. Do đó, chủ yếu là phần mềm doanh nghiệp bị ảnh hưởng. Tuy nhiên, việc đánh cắp dữ liệu từ các công ty cuối cùng cũng ảnh hưởng đến khách hàng.

Bảo vệ: Đối với các nhà phát triển tích hợp mã nguồn mở vào dự án của họ, cũng như các công ty làm việc với mã nguồn mở, nhà cung cấp bảo mật Kaspersky cung cấp nguồn cấp thông tin về mã nguồn có vấn đề.

Bản tin này báo cáo các loại mối đe dọa sau: các gói phần mềm có lỗ hổng bảo mật, các gói phần mềm chứa mã độc, các gói phần mềm chứa phần mềm gây rủi ro như phần mềm khai thác tiền điện tử, công cụ hack, v.v., các gói phần mềm bị xâm nhập có chứa khẩu hiệu chính trị.

Bạn có thể yêu cầu quyền truy cập vào nguồn cấp dữ liệu tại kaspersky.com/open-source-feed .

Các công ty phần mềm cũng có thể tiếp cận các công cụ từ các chuyên gia bảo mật như Xygeni Security . Công ty này chuyên bảo vệ chuỗi cung ứng phần mềm. Người dùng cuối phải dựa vào phần mềm diệt virus đã được cài đặt trên máy tính của họ. Xem bài viết của chúng tôi về các chương trình diệt virus tốt nhất .

2. Nút hủy đăng ký đánh cắp dữ liệu

Mỗi bản tin phải có nút hủy đăng ký cho phép bạn hủy đăng ký nhận bản tin.

Nguy hiểm: Không phải mọi liên kết hủy đăng ký đều vô hại. Cứ 650 nút này thì có một nút không dẫn đến trang hủy đăng ký mong muốn, mà dẫn đến một trang web lừa đảo nhằm mục đích đánh cắp dữ liệu hoặc phát tán phần mềm độc hại. Thông tin này được công ty bảo mật DNS Filter báo cáo .

Bất kỳ ai nhấp vào liên kết hủy đăng ký đều tự động xác nhận rằng địa chỉ email của họ tồn tại và họ kiểm tra hộp thư đến của mình. Đối với những kẻ gửi thư rác, thường trích xuất địa chỉ email từ các gói dữ liệu lớn, chỉ riêng thông tin này đã rất có giá trị.

Nếu những kẻ gửi thư rác bỏ công sức thiết kế trang hủy đăng ký sao cho thu thập dữ liệu từ người truy cập, chúng sẽ sử dụng các thủ đoạn kỹ thuật xã hội để lấy mật khẩu và các thông tin nhạy cảm khác từ nạn nhân.

Bảo vệ: Thay vì nhấp vào nút hủy đăng ký, bạn có thể chặn người gửi trong chương trình email của mình hoặc trong giao diện web của nhà cung cấp dịch vụ email. Nếu không thể, bạn có thể thêm email và người gửi vào danh sách thư rác.

Thao tác này sẽ ngăn không cho bất kỳ tin nhắn nào khác từ người gửi này đến hộp thư của bạn. Sau đó, bạn chỉ cần nhớ bỏ chặn người gửi nếu muốn nhận tin nhắn từ họ lần nữa.

Tuy nhiên, điều này sẽ không bao giờ xảy ra với các email lừa đảo mà chúng ta đang thảo luận ở đây.

- Trong Outlook, nhấp chuột phải vào email và chọn “Chặn” → “Chặn người gửi”.

- Trong Thunderbird, chọn email đó và nhấp vào "Thư rác" ở phía trên.

- Trong Gmail, hãy mở tin nhắn rồi chọn biểu tượng ba chấm ở góc trên bên phải email. Trong menu, nhấp vào “Báo cáo thư rác” hoặc “Chặn người gửi”.

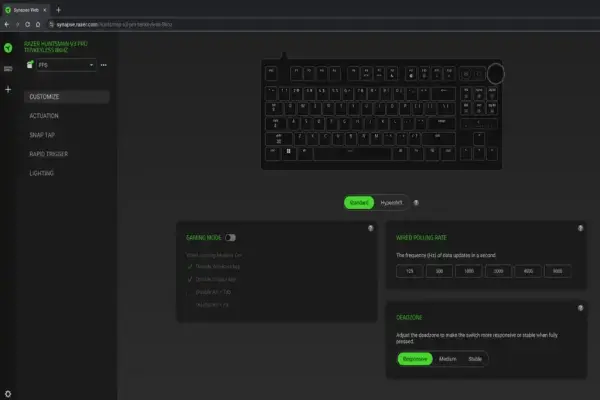

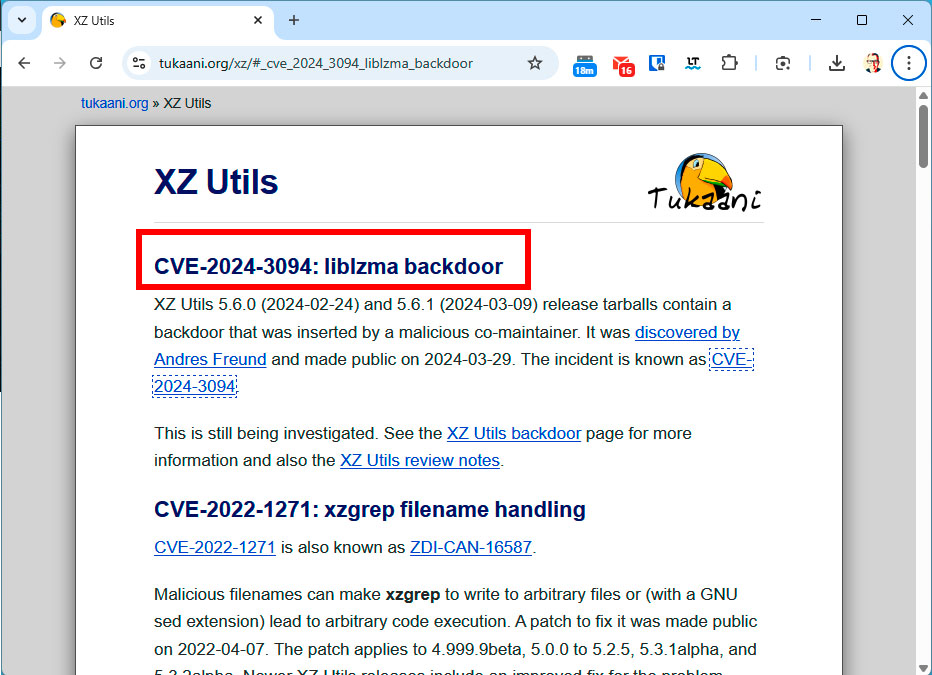

3. Captcha đưa phần mềm độc hại vào hệ sinh thái.

Mã Captcha được thiết kế để bảo vệ các trang web khỏi các yêu cầu tự động bằng cách phân biệt người thật với bot. Ngày nay, điều này thường chỉ cần nhấp vào ô "Tôi không phải là robot".

Trước đây, bạn phải nhấp chuột vào các ô vuông nhỏ hiển thị hình ảnh ô tô, đèn giao thông hoặc xe máy.

Cạm bẫy mới với mã captcha: Sau khi nhấp vào mã captcha độc hại “Tôi không phải là robot”, một trong những hướng dẫn sau sẽ hiện ra. Nếu bạn làm theo, bạn sẽ chèn một đoạn mã độc hại đã sao chép trước đó vào hộp thoại Chạy của Windows, sau đó virus thực sự sẽ được tải xuống.

Xưởng đúc

Nguy hiểm: Từ lâu, tội phạm đã sử dụng mã captcha để phát tán virus như phần mềm độc hại Qakbot vào máy tính của người truy cập trang web, như sau:

- Khi bạn nhấp vào ô "Tôi không phải là robot" lần đầu tiên, trang web sẽ sao chép mã độc hại vào bộ nhớ tạm của người truy cập trang.

- Sau đó, các hướng dẫn sẽ hiện ra, người dùng được yêu cầu làm theo vì cho rằng đã xảy ra lỗi mạng, hoặc để tiếp tục xác minh rằng họ là người chứ không phải máy móc. Các hướng dẫn chỉ định tổ hợp phím Win-R và Ctrl-V , tiếp theo là phím Enter .

- Tuy nhiên, thao tác này thực chất sẽ mở hộp thoại Chạy của Windows (Win-R), dán mã độc từ clipboard vào đó (Ctrl-V) và thực thi nó (Enter).

- Sau đó, đoạn mã sẽ tải xuống phần mềm độc hại thực tế, thường là Qakbot. Điều này sẽ thêm máy tính vào mạng botnet hoặc tải xuống phần mềm tống tiền mã hóa tất cả dữ liệu và sau đó đòi tiền chuộc.

Bảo vệ: Hộp thoại Chạy (Run) phải đóng vai trò như một lời cảnh báo rõ ràng. Không có mã captcha hợp lệ nào trên thế giới lại muốn dán mã vào đó. Hãy luôn cảnh giác và đừng ngại hủy bỏ hành động.

4. Trojan gián điệp trong App Store

Một loại phần mềm gián điệp Trojan mới đang đánh cắp dữ liệu từ người dùng điện thoại thông minh Android và iOS. Phần mềm độc hại này, được biết đến với tên gọi Spark Cat, đã được tìm thấy trong các ứng dụng có sẵn trên cửa hàng ứng dụng chính thức của Google và Apple. Sau khi cài đặt ứng dụng bị nhiễm, nó sẽ yêu cầu quyền truy cập vào bộ nhớ ảnh.

Điều này thường không gây nghi ngờ, vì Spark Cat và phiên bản kế nhiệm Spark Kitty thường ẩn mình trong các ứng dụng trò chuyện, chẳng hạn.

Việc gửi ảnh qua các ứng dụng trò chuyện rất phổ biến và đương nhiên là cần có quyền truy cập vào ảnh.

Ứng dụng này có sẵn trên cửa hàng ứng dụng chính thức của Google và đã bị nhiễm phần mềm gián điệp Trojan Spark Cat. Phần mềm độc hại này tìm kiếm mật khẩu trong bộ nhớ hình ảnh của điện thoại thông minh, sau đó trích xuất chúng bằng công nghệ nhận dạng ký tự quang học (OCR).

Xưởng đúc

Nguy hiểm: Chỉ riêng trên Google Play, các nhà nghiên cứu bảo mật của Kaspersky đã thống kê được 10 ứng dụng bị nhiễm Spark Kitty đã được tải xuống hơn 240.000 lần. Trên App Store của Apple, phần mềm độc hại này được tìm thấy trong 11 ứng dụng bị nhiễm.

Phần mềm độc hại này tìm kiếm trong kho ảnh của điện thoại các ảnh chụp màn hình có chứa mật khẩu hoặc thông tin bí mật khác. Văn bản được trích xuất bằng công nghệ nhận dạng ký tự quang học (OCR) và sau đó được kẻ tấn công sử dụng để truy cập vào ví tiền điện tử. Điều này cho phép chúng đánh cắp số tiền lớn từ tài khoản của nạn nhân.

Bảo vệ: Phương pháp truyền thống chỉ tải ứng dụng từ các cửa hàng ứng dụng chính thức không may lại không giúp ích được gì trong trường hợp này. Bởi lẽ, phần mềm độc hại được tìm thấy trong các ứng dụng từ những cửa hàng này. Do đó, trong tương lai, bạn cũng nên chú ý đến số lần ứng dụng được tải xuống. Các ứng dụng có hơn một triệu lượt tải xuống có nhiều khả năng an toàn hơn.

Ngoài ra, hãy chú ý đến các quyền mà ứng dụng yêu cầu. Bạn chỉ nên cấp quyền truy cập vào bộ nhớ ảnh của mình sau khi đã cân nhắc kỹ lưỡng. Và theo nguyên tắc chung, thông tin nhạy cảm như mật khẩu không nên được lưu trữ trong ảnh chụp màn hình. Chúng nên được lưu trữ trong trình quản lý mật khẩu. Xem bài viết của chúng tôi về các trình quản lý mật khẩu tốt nhất .

5. Các cuộc tấn công vào máy in

Vào tháng 6 năm 2025, các nhà nghiên cứu bảo mật tại Rapid 7 đã phát hiện ra tám lỗ hổng trong hàng trăm máy in từ nhiều nhà sản xuất khác nhau.

Nguy hiểm: Kẻ tấn công có thể lợi dụng các lỗ hổng này để truy cập vào mạng và dữ liệu. Các công ty bị ảnh hưởng bao gồm Brother, Fujifilm, Ricoh, Toshiba và Konica Minolta. Mặc dù các công ty đã cung cấp bản cập nhật firmware, nhưng lỗ hổng bảo mật này chỉ có thể được khắc phục bằng giải pháp tạm thời.

Lỗ hổng này bỏ qua quá trình xác thực, cho phép kẻ tấn công giành quyền kiểm soát thiết bị. Để đăng nhập, kẻ tấn công sử dụng mật khẩu mặc định của thiết bị, bao gồm số sê-ri của thiết bị. Số sê-ri này có thể được lấy lại thông qua một lỗ hổng khác.

Bảo vệ: Thay đổi mật khẩu mặc định của máy in và cài đặt các bản cập nhật mới nhất cho thiết bị của bạn.

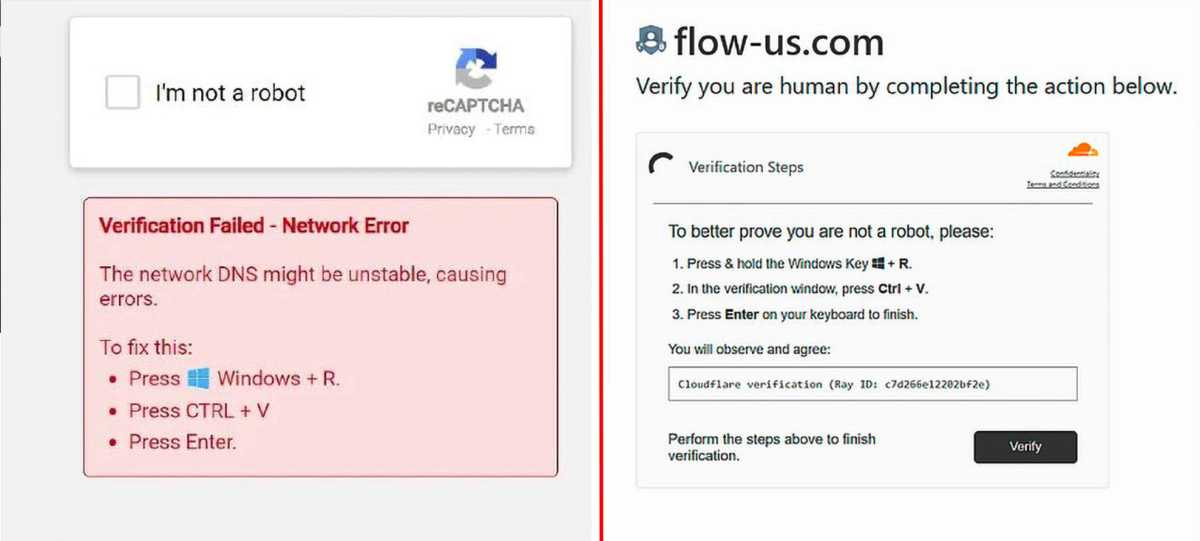

6. Tiện ích mở rộng trình duyệt làm trống ví tiền điện tử

Các tiện ích mở rộng trình duyệt chứa mã độc hại đang liên tục xuất hiện. Gần đây nhất, tội phạm đứng sau các tiện ích mở rộng này đã nhắm mục tiêu vào những người sở hữu ví tiền điện tử.

Đây là tiện ích mở rộng dành cho Firefox của sàn giao dịch tiền điện tử Meta Mask. Thường rất khó để xác định liệu các tiện ích mở rộng này có vô hại hay không. Tuy nhiên, số lượng tải xuống cao cho thấy tiện ích bổ sung đó có thể không gây hại. Việc xem xét trang web của nhà phát triển cũng giúp ích cho việc đánh giá.

Xưởng đúc

Nguy hiểm: Hàng chục tiện ích mở rộng giả mạo dành cho trình duyệt Firefox được thiết kế để đánh cắp dữ liệu truy cập ví tiền điện tử. Các tiện ích mở rộng này giả danh là các công cụ ví hợp pháp từ các nền tảng nổi tiếng như Coinbase, Meta Mask hoặc Trust Wallet.

Một số trong khoảng 40 tiện ích mở rộng nguy hiểm thậm chí được cho là đã lọt vào chợ tiện ích mở rộng chính thức của Firefox , theo báo cáo của người phát hiện Koi . Để làm được điều này, những kẻ tấn công đã sử dụng mã nguồn mở của các tiện ích mở rộng nổi tiếng và chèn mã độc của chúng vào đó.

Sau đó, tiện ích bổ sung này được đăng tải trực tuyến với tên gọi tương tự như bản gốc.

Bảo vệ: Chỉ tải xuống tiện ích mở rộng trình duyệt từ các nguồn đáng tin cậy. Ngay cả khi đó, hãy đảm bảo rằng tiện ích bổ sung đã được tải xuống nhiều lần trước đó.

Vì các tiện ích mở rộng có thể tự động cập nhật, nên cũng có nguy cơ các tiện ích bổ sung ban đầu vô hại có thể bị nhiễm mã độc sau khi cập nhật. Do đó, hãy gỡ cài đặt bất kỳ tiện ích mở rộng nào mà bạn không còn cần nữa.

7. Deepfakes

Deepfake là những bức ảnh, file âm thanh hoặc video giả mạo. Chúng có thể gây ra nhiều thiệt hại, bởi vì ngay cả những người cẩn trọng cũng có thể bị đánh lừa bởi những nội dung giả mạo này.

Một ví dụ là buổi phát trực tiếp giả mạo bài phát biểu quan trọng của Nvidia vào tháng 10 năm 2025: Cùng lúc với buổi phát trực tiếp thực sự trên YouTube, những kẻ lừa đảo đã phát sóng một video deepfake có hình ảnh Jensen Huang, CEO của Nvidia, được tạo ra bằng trí tuệ nhân tạo.

Tuy nhiên, ông ta không nói về các chip mới của Nvidia, mà là về một dự án tiền điện tử mới. Luồng phát trực tiếp giả mạo được cho là đã thu hút nhiều người xem hơn luồng thật ngay từ đầu: 100.000 người xem cho luồng giả mạo so với 12.000 người xem của Nvidia.

Lý do có lẽ là vì YouTube hiển thị video giả mạo này đầu tiên trong danh sách kết quả tìm kiếm khi tìm kiếm "Nvidia Keynote". YouTube mất nửa giờ để gỡ bỏ video giả mạo này.

Đây là Jensen Huang, CEO thật của Nvidia, tại bài phát biểu quan trọng thực sự vào tháng 10 năm 2025. Cùng lúc đó, một video deepfake về bài phát biểu của Jensen Huang đang lan truyền trên YouTube. Trong video đó, ông quảng cáo một loại tiền điện tử.

Nguy hiểm: Tội phạm sử dụng tiền điện tử để đánh cắp tiền từ những người dùng nhẹ dạ cả tin. Những trò lừa đảo này thường liên quan đến những lời hứa hẹn sai sự thật về lợi nhuận nhanh chóng với các loại tiền điện tử thực chất là vô giá trị. Deepfake thường được sử dụng cho mục đích này.

Sau đó, chúng sử dụng thủ đoạn thao túng để nhanh chóng làm tăng giá trị ảo của các đồng tiền điện tử, khiến các nạn nhân mua vào. Khi đạt đến một mức giá nhất định, những kẻ lừa đảo sẽ bán toàn bộ cổ phần của mình và thu lợi nhuận. Giá của tiền điện tử giảm nhanh chóng, khiến những người khác thường chịu tổn thất hoàn toàn.

Bảo vệ bản thân: Bạn chỉ nên đầu tư vào tiền điện tử nếu bạn thực sự am hiểu về lĩnh vực này. Khi đó, các chiêu trò lừa đảo tiền điện tử điển hình sẽ dễ dàng nhận biết.

8. Phần mềm tống tiền sử dụng trí tuệ nhân tạo

Các nhà nghiên cứu bảo mật tại Eset đã phát hiện ra phần mềm độc hại có tên Prompt Lock. Nó sử dụng trí tuệ nhân tạo đặc biệt cho các cuộc tấn công mã độc tống tiền.

Nguy hiểm: Virus tống tiền sử dụng một mô hình ngôn ngữ được cài đặt cục bộ, tự động tạo ra các tập lệnh trong quá trình tấn công và do đó tự quyết định những tệp nào cần tìm kiếm, sao chép hoặc mã hóa.

Chức năng xóa vĩnh viễn các tập tin dường như đã được tích hợp, nhưng chưa được kích hoạt. Prompt Lock tạo ra các tập lệnh Lua đa nền tảng có thể chạy trên Windows, Linux và Mac OS.

Bảo vệ: Cách bảo vệ tốt nhất chống lại ransomware là sao lưu dữ liệu thường xuyên và lưu trữ riêng biệt với hệ thống. Bạn có thể tìm thêm mẹo trong hướng dẫn về ransomware của chúng tôi .

9. Kẻ tấn công phá cửa

Các thiết bị thông minh dành cho mạng gia đình thường cũng cung cấp khả năng truy cập internet cho các chức năng của chúng. Mặc dù điều này rất tiện lợi, nhưng nó cũng tiềm ẩn nhiều rủi ro.

Phần mềm quản lý dành cho khóa cửa thông minh Unifi chứa một lỗ hổng bảo mật với mức độ dễ bị tổn thương cao nhất (CVSS 10). Tin tặc có thể dễ dàng phá khóa cửa được bảo vệ bởi Unifi.

Nguy hiểm: Các lỗ hổng bảo mật trong thiết bị thông minh trở nên nguy hiểm khi kẻ tấn công có thể lợi dụng chúng để xâm nhập mạng gia đình và đánh cắp dữ liệu. Trường hợp sau đây cũng rất đáng lo ngại: Chuông cửa thông minh có lỗ hổng mà kẻ tấn công có thể sử dụng để mở khóa.

Điều này dường như đã xảy ra vào tháng 10 năm 2025 với các khóa cửa của công ty Unifi. Phần mềm truy cập Unifi Access Application chứa một lỗ hổng bảo mật với điểm CVSS là 10, như chính nhà sản xuất đã thông báo.

Báo cáo không tiết lộ chính xác lỗ hổng và các phương pháp tấn công tương ứng trông như thế nào. Tuy nhiên, điểm CVSS là 10, mức cao nhất có thể, cho thấy lỗ hổng này có thể dễ dàng bị khai thác với hậu quả nghiêm trọng.

Bảo vệ: Phiên bản 3.4.31 của ứng dụng Unifi Access, dành cho doanh nghiệp, bị ảnh hưởng bởi lỗ hổng này. Quản trị viên nên cập nhật lên phiên bản mới nhất.

Nhìn chung, bạn nên thường xuyên kiểm tra các bản cập nhật phần mềm điều khiển và quản lý cho tất cả các thiết bị nhà thông minh và thiết bị mạng. Các lỗ hổng bảo mật trong các thiết bị này có thể gây ra hậu quả nghiêm trọng.

Bài viết này ban đầu được đăng trên ấn phẩm chị em của chúng tôi , PC-WELT , và đã được dịch và bản địa hóa từ tiếng Đức.