(Nguồn ảnh: wk1003mike / Shutterstock)

OpenClaw, trước đây được biết đến với tên gọi Clawdbot và Moltbot, là một trợ lý trí tuệ nhân tạo được thiết kế để thực hiện các tác vụ thay mặt người dùng.

Các công cụ trí tuệ nhân tạo kiểu tác nhân như OpenClaw ngày càng phổ biến để tự động hóa quy trình làm việc và tương tác với các hệ thống cục bộ, cho phép người dùng chạy lệnh, truy cập tệp và quản lý quy trình hiệu quả hơn.

Sự tích hợp sâu rộng này với hệ điều hành , dù mạnh mẽ, cũng tiềm ẩn rủi ro bảo mật, vì nó dựa trên sự tin tưởng vào các tiện ích mở rộng hoặc kỹ năng do người dùng cài đặt.

Rủi ro bảo mật vốn có trong các công cụ AI kiểu tác nhân

Hệ sinh thái của OpenClaw cho phép các kỹ năng của bên thứ ba mở rộng chức năng, nhưng các kỹ năng này không được cách ly trong môi trường sandbox. Chúng là mã thực thi tương tác trực tiếp với các tệp cục bộ và tài nguyên mạng.

Các báo cáo gần đây cho thấy một mối lo ngại ngày càng tăng: tin tặc đã tải lên ít nhất 14 kỹ năng độc hại lên ClawHub, kho lưu trữ công khai các tiện ích mở rộng của OpenClaw, trong một thời gian ngắn.

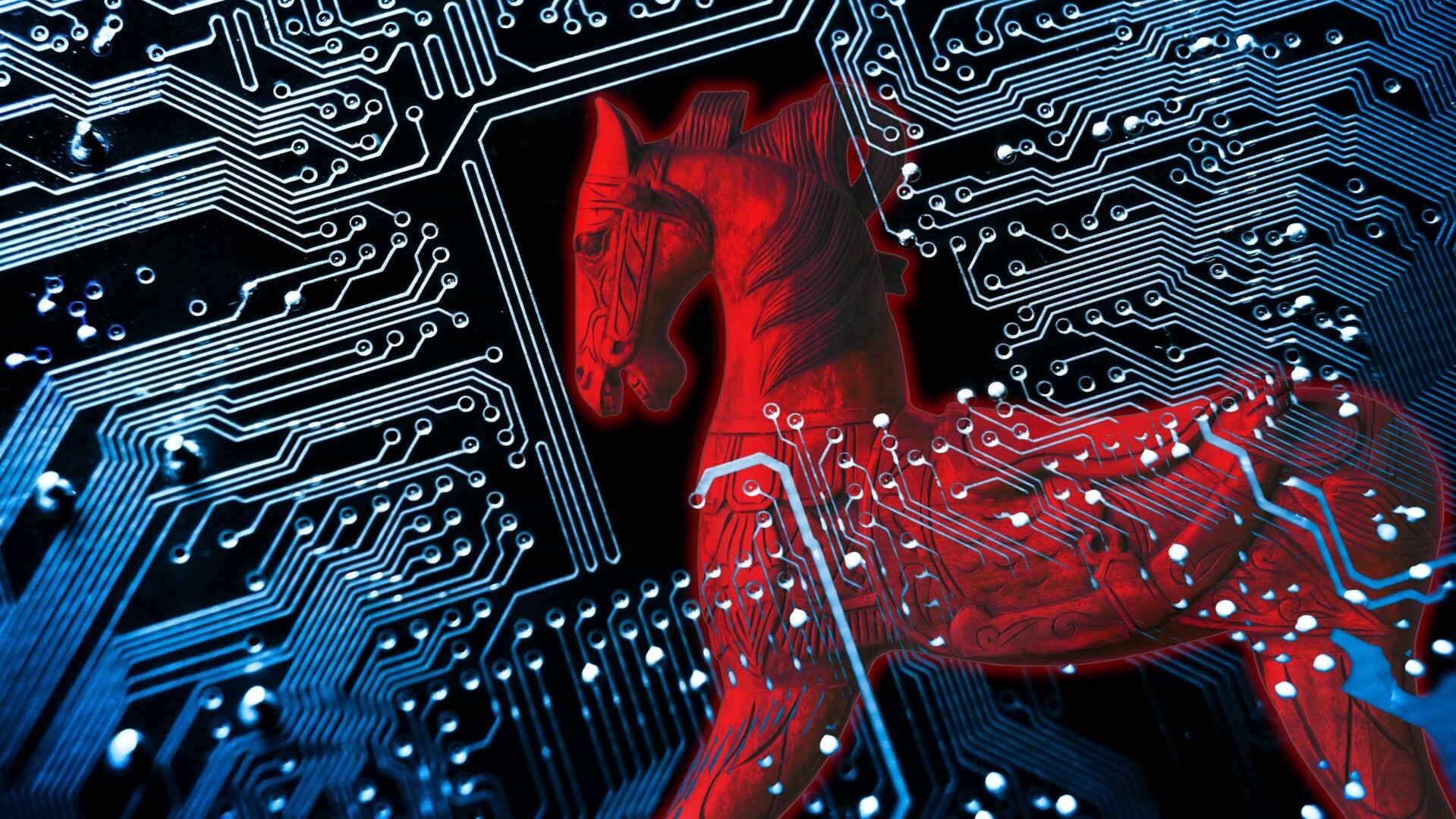

Các tiện ích mở rộng này giả danh là công cụ giao dịch tiền điện tử hoặc quản lý ví trong khi cố gắng cài đặt phần mềm độc hại.

Cả hệ thống Windows và macOS đều bị ảnh hưởng, và tin tặc chủ yếu dựa vào kỹ thuật thao túng tâm lý.

Người dùng thường được hướng dẫn chạy các lệnh terminal đã được mã hóa trong quá trình cài đặt, các lệnh này sẽ tải xuống các tập lệnh từ xa để thu thập dữ liệu nhạy cảm, bao gồm lịch sử duyệt web và nội dung ví tiền điện tử.

Trong một số trường hợp, các kỹ năng xuất hiện thoáng qua trên trang chủ của ClawHub, làm tăng khả năng người dùng thông thường vô tình cài đặt ứng dụng.

Những thay đổi tên gần đây của OpenClaw đã gây thêm nhầm lẫn cho hệ sinh thái. Chỉ trong vài ngày, Clawdbot đã trở thành Moltbot và sau đó là OpenClaw.

Mỗi lần thay đổi tên đều tạo cơ hội cho kẻ tấn công giả mạo phần mềm một cách thuyết phục, thông qua các tiện ích mở rộng, chức năng giả mạo hoặc các tích hợp khác.

Các hacker đã phát hành một tiện ích mở rộng giả mạo cho Visual Studio Code , mạo danh trợ lý ảo với tên gọi cũ là Moltbot .

Tiện ích mở rộng hoạt động như đã hứa nhưng lại chứa một Trojan cài đặt phần mềm truy cập từ xa, được ngụy trang bằng các trình tải sao lưu dưới dạng các bản cập nhật hợp pháp.

Sự cố này cho thấy ngay cả những thiết bị đầu cuối có phần mềm trông có vẻ chính thức cũng có thể bị xâm nhập và nhấn mạnh sự cần thiết của việc bảo vệ toàn diện cho thiết bị đầu cuối.

Hệ sinh thái hiện tại hoạt động gần như hoàn toàn dựa trên sự tin tưởng, và các biện pháp bảo vệ thông thường như tường lửa hoặc bảo vệ điểm cuối hầu như không thể chống lại loại mối đe dọa này.

Các công cụ loại bỏ phần mềm độc hại hầu như không hiệu quả khi các cuộc tấn công dựa vào việc thực thi các lệnh cục bộ thông qua các tiện ích mở rộng có vẻ hợp pháp.

Người dùng tìm kiếm các kỹ năng từ các kho lưu trữ công cộng phải hết sức thận trọng và xem xét kỹ lưỡng từng plugin như bất kỳ phụ thuộc thực thi nào khác.

Các lệnh yêu cầu thực thi thủ công cần được xem xét kỹ lưỡng hơn để tránh bị lộ thông tin ngoài ý muốn.

Người dùng phải luôn cảnh giác, xác minh mọi kỹ năng hoặc tiện ích mở rộng và thận trọng khi sử dụng tất cả các công cụ AI.