Môi trường thực thi đáng tin cậy, hay TEE, có mặt ở khắp mọi nơi—trong kiến trúc blockchain, hầu hết mọi dịch vụ đám mây và điện toán liên quan đến trí tuệ nhân tạo, tài chính và các nhà thầu quốc phòng . Thật khó để đánh giá hết mức độ phụ thuộc của toàn bộ các ngành công nghiệp vào ba TEE cụ thể: Confidential Compute của Nvidia, SEV-SNP của AMD và SGX cùng TDX của Intel. Cả ba đều đảm bảo rằng dữ liệu bí mật và các tác vụ điện toán nhạy cảm không thể bị xem hoặc thay đổi, ngay cả khi máy chủ bị xâm phạm hoàn toàn nhân hệ điều hành.

Ba vụ tấn công vật lý mới lạ đã đặt ra những câu hỏi mới về tính bảo mật thực sự mà các thiết bị TEES này cung cấp, cũng như những lời hứa phóng đại và những hiểu lầm đến từ các bên sử dụng chúng, cả lớn lẫn nhỏ.

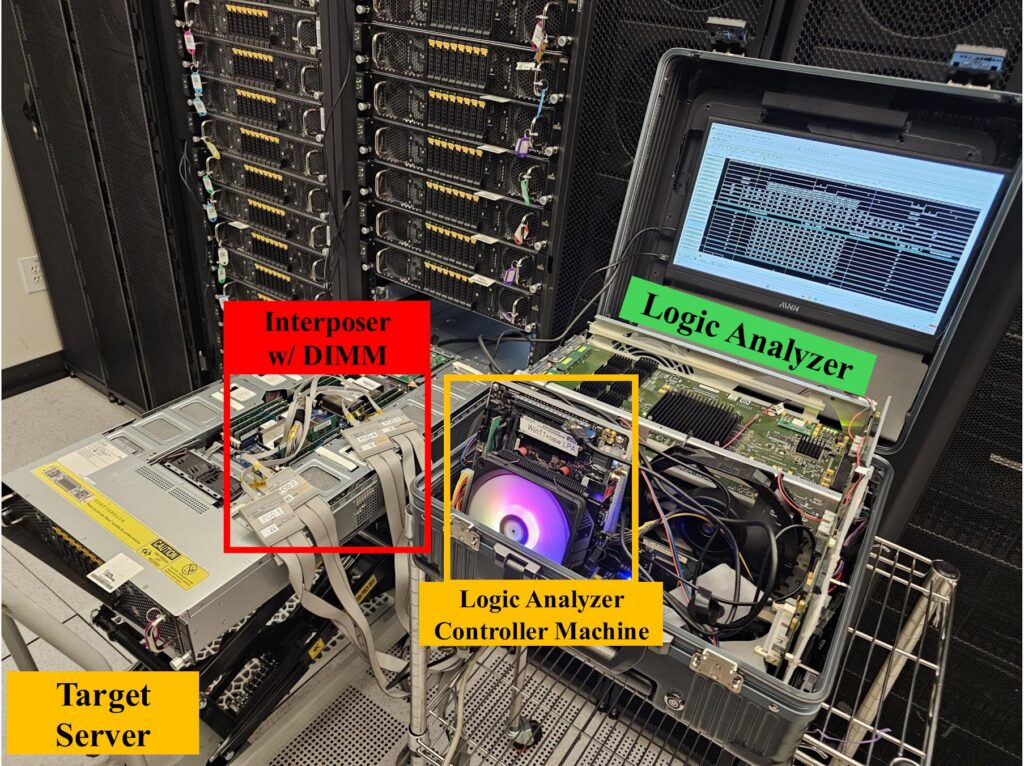

Cuộc tấn công mới nhất, được công bố hôm thứ Ba, được gọi là TEE.fail. Nó vô hiệu hóa các biện pháp bảo vệ TEE mới nhất từ cả ba nhà sản xuất chip. Cuộc tấn công chi phí thấp, độ phức tạp thấp này hoạt động bằng cách đặt một phần cứng nhỏ giữa một chip nhớ vật lý duy nhất và khe cắm trên bo mạch chủ mà nó cắm vào. Nó cũng yêu cầu kẻ tấn công phải xâm nhập vào nhân hệ điều hành. Sau khi cuộc tấn công kéo dài ba phút này hoàn tất, Confidential Compute, SEV-SNP và TDX/SDX không còn đáng tin cậy nữa. Không giống như các cuộc tấn công Battering RAM và Wiretap từ tháng trước —chỉ hoạt động chống lại CPU sử dụng bộ nhớ DDR4—TEE.fail hoạt động chống lại DDR5, cho phép chúng hoạt động chống lại các TEE mới nhất.

Một số điều khoản được áp dụng.

Cả ba nhà sản xuất chip đều loại trừ các cuộc tấn công vật lý khỏi mô hình mối đe dọa đối với TEE (còn được gọi là vùng bảo mật). Thay vào đó, các đảm bảo chỉ giới hạn ở việc bảo vệ dữ liệu và quá trình thực thi khỏi bị xem trộm hoặc can thiệp, ngay cả khi hệ điều hành nhân chạy trên bộ xử lý bị xâm phạm. Không nhà sản xuất chip nào nêu bật những ngoại lệ này, và đôi khi họ đưa ra những tuyên bố khó hiểu về các biện pháp bảo vệ TEE được cung cấp.