Các tác nhân đe dọa, có khả năng được chính phủ Nga hỗ trợ, đã tấn công nhiều máy chủ thư có giá trị cao trên khắp thế giới bằng cách khai thác các lỗ hổng XSS, một loại lỗi nằm trong số những lỗi được khai thác phổ biến nhất trong nhiều thập kỷ qua.

XSS là viết tắt của cross-site scripting. Các lỗ hổng xuất phát từ các lỗi lập trình được tìm thấy trong phần mềm máy chủ web, khi bị khai thác, cho phép kẻ tấn công thực thi mã độc trong trình duyệt của những người truy cập trang web bị ảnh hưởng. XSS lần đầu tiên được chú ý vào năm 2005, với việc tạo ra Giun Samy, điều này đã khiến MySpace không còn hoạt động khi bổ sung hơn một triệu bạn bè MySpace cho một người dùng tên Samy. Khai thác XSS rất nhiều trong thập kỷ tiếp theo và đã dần dần thất bại gần đây, mặc dù lớp tấn công này tiếp tục ngay bây giờ.

Chỉ cần thêm JavaScript

Vào thứ Năm, công ty bảo mật ESET báo cáo sednit đó, một nhóm hack được Điện Kremlin hậu thuẫn cũng theo dõi là APT28, Fancy Bear, Forest Blizzard và Sofacy— đã giành được quyền truy cập vào các tài khoản email có giá trị cao bằng cách khai thác lỗ hổng XSS trong phần mềm máy chủ thư từ bốn nhà sản xuất khác nhau. Những gói đó là: Roundcube, MDaemon, Horde và Zimbra.

Các vụ hack gần đây nhất nhắm vào các máy chủ thư được sử dụng bởi các nhà thầu quốc phòng ở Bulgaria và Romania, một số trong đó đang sản xuất vũ khí thời Liên Xô để sử dụng ở Ukraine khi nước này chống lại cuộc xâm lược từ Nga. Các tổ chức chính phủ ở những quốc gia này cũng là mục tiêu. Các mục tiêu khác bao gồm các chính phủ ở Châu Phi, Liên minh Châu Âu và Nam Mỹ.

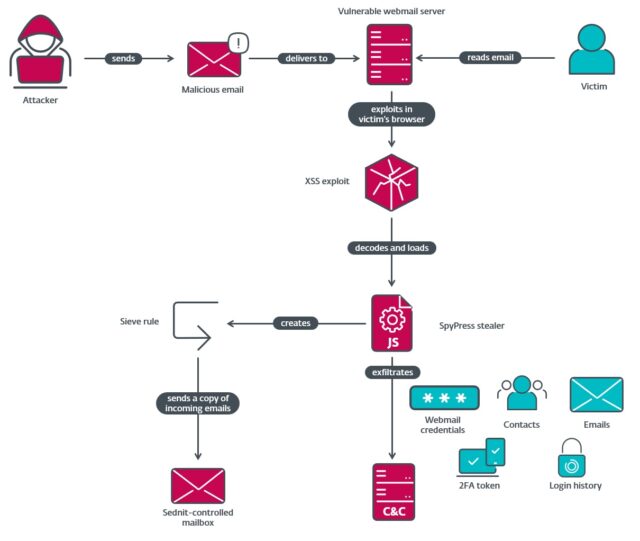

RoundPress, như ESET đã đặt tên cho hoạt động này, đã cung cấp các hoạt động khai thác XSS thông qua các email lừa đảo trực tuyến. Ẩn bên trong một số HTML trong email là một khai thác XSS. Năm 2023, ESET quan sát Sednit khai thác CVE-2023-43770, một lỗ hổng đã được vá trong Roundcube. Một năm sau, ESET theo dõi Sednit khai thác các lỗ hổng XSS khác nhau trong Horde, MDaemon và Zimbra. Một trong những lỗ hổng hiện đã được vá, từ MDaemon, là zero-day vào thời điểm Sednit khai thác nó.

.jpg)

.jpg)

.jpg)