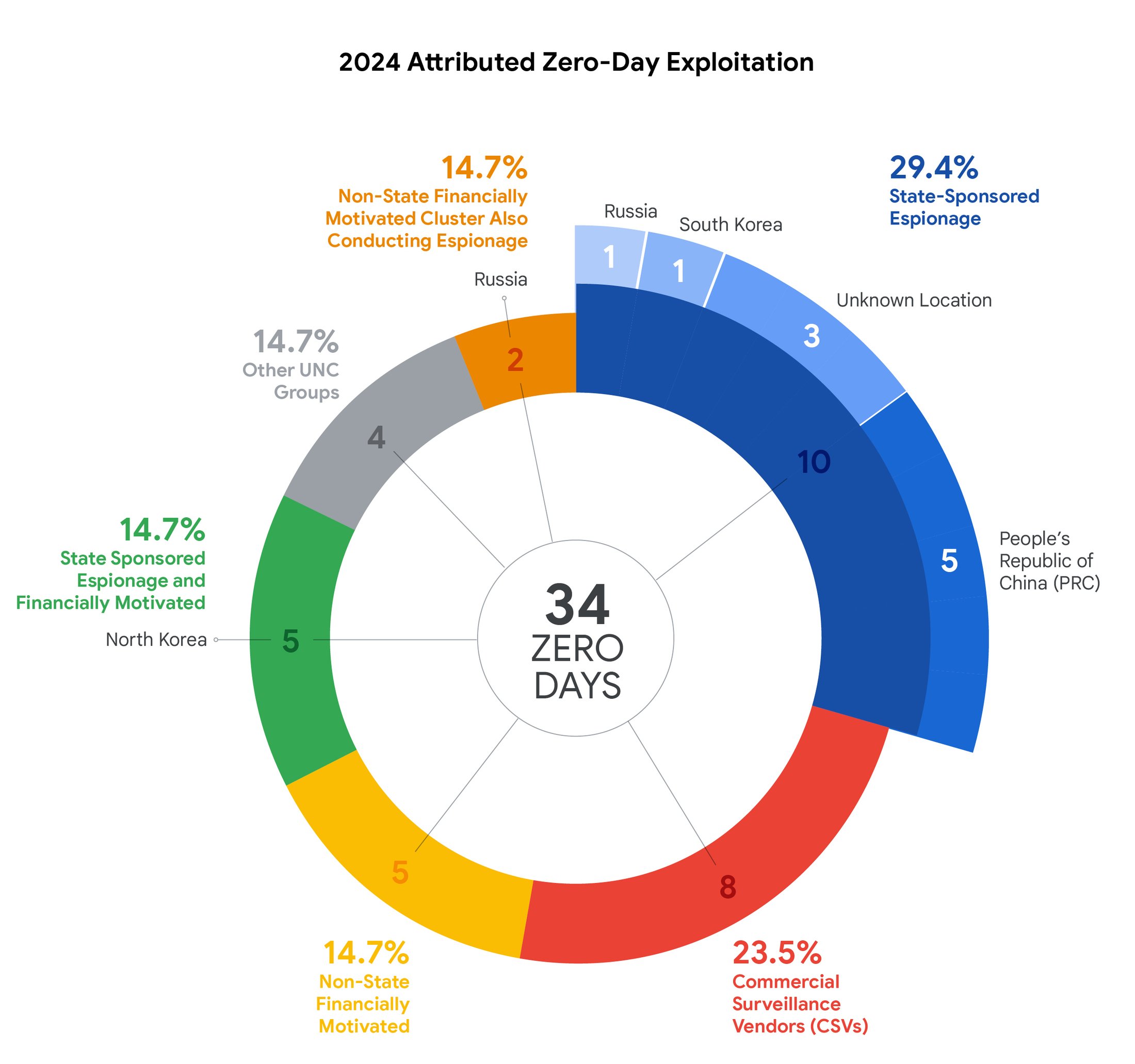

Năm ngoái là năm lớn đối với các khai thác zero-day, các mối đe dọa bảo mật xuất hiện trong tự nhiên trước khi các nhà cung cấp có cơ hội phát triển các bản vá. Thông qua mạng lưới dịch vụ và sáng kiến nghiên cứu rộng lớn của mình, Google là công ty đầu tiên phát hiện ra nhiều mối đe dọa này. Trong một báo cáo mới từ Google Threat Intelligence Group (GTIG), công ty tiết lộ họ đã phát hiện 75 zero-day khai thác năm 2024, thấp hơn một chút so với năm trước. Không có gì đáng ngạc nhiên, một phần khá lớn trong số đó là công việc của các tin tặc được nhà nước bảo tr.

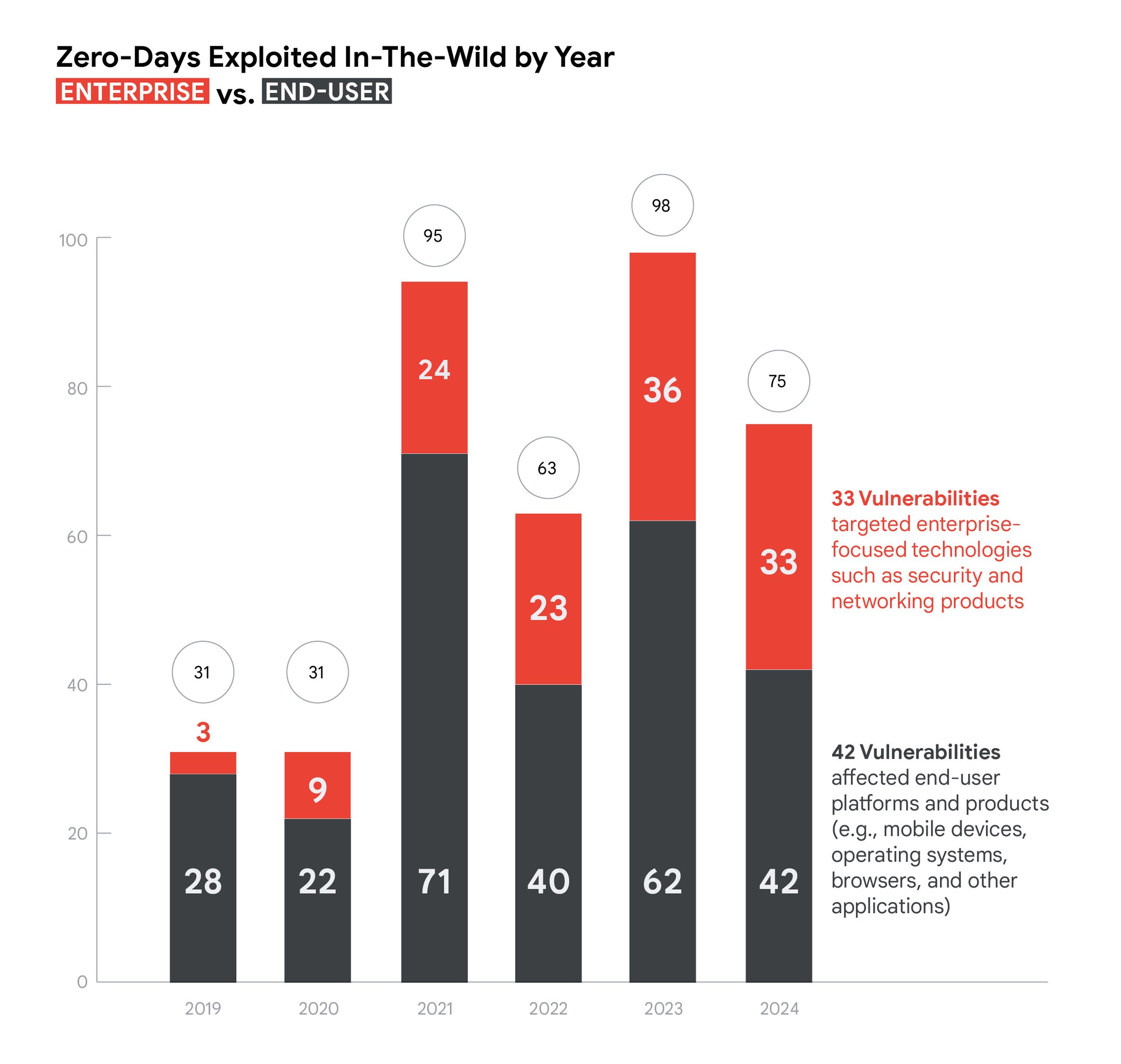

Theo Google, việc khai thác zero-day ngày càng trở nên dễ dàng đối với các tác nhân đe dọa phát triển và mua sắm, điều này dẫn đến các cuộc tấn công phức tạp hơn. Trong khi các thiết bị người dùng cuối vẫn thường xuyên bị nhắm mục tiêu, GTIG lưu ý rằng xu hướng trong vài năm qua là các lỗ hổng này nhắm mục tiêu vào hệ thống doanh nghiệp và cơ sở hạ tầng bảo mật. Có 98 ngày 0 được phát hiện vào năm 2023 so với 75 ngày vào năm 2024, nhưng Google cho biết xu hướng chung về các mối đe dọa doanh nghiệp đang gia tăng.

Điều đó không có nghĩa là các sản phẩm bạn sử dụng hàng ngày an toàn trước các hacks—a lén lút phần lớn các mối đe dọa zero-day năm 2024 của GTIG vẫn nhắm mục tiêu đến người dùng. Trên thực tế, Google cho biết tin tặc thậm chí còn quan tâm nhiều hơn đến một số nền tảng nhất định vào năm ngoái so với năm trước.

Google có một vài ví dụ về các vụ hack zero-day mà nó đã phát hiện, cũng như một báo cáo đầy đ (PDF) với các chi tiết kỹ thuật. Một trong những chú thích của Google là CIGAR Local Privilege Escalation, nhắm mục tiêu vào trình duyệt Firefox và Tor vào cuối năm 2024. Nhóm CIGAR, được liên kết với Nga, đã sử dụng cái mà ngày nay được gọi là CVE-2024-9680 để thực thi mã từ xa trên các máy mục tiêu chạy Firefox 131 nhằm thu thập dữ liệu người dùng.