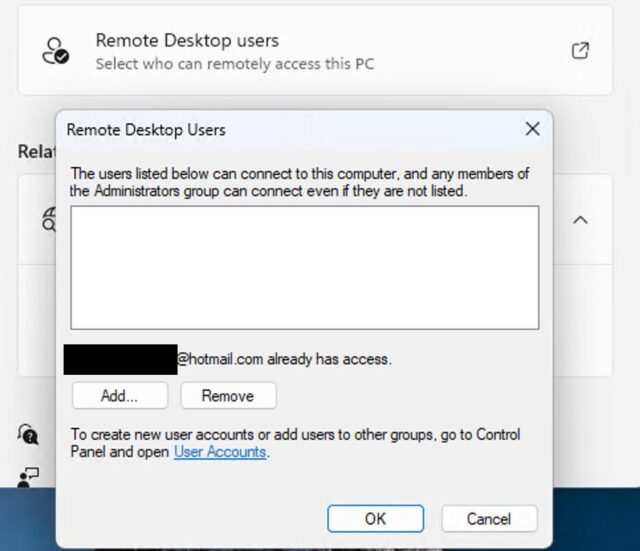

Từ bộ phận đầu trầy xước đến tin tức phản trực giác này: Microsoft cho biết họ không có kế hoạch thay đổi giao thức đăng nhập từ xa trong Windows cho phép mọi người đăng nhập vào máy bằng mật khẩu đã bị thu hồi.

Thay đổi mật khẩu là một trong những bước đầu tiên mọi người nên thực hiện trong trường hợp mật khẩu bị rò rỉ hoặc tài khoản bị xâm phạm. Mọi người mong đợi rằng một khi họ đã thực hiện bước này, không có thiết bị nào dựa vào mật khẩu có thể được truy cập.

Không chỉ là một lỗi

Các Giao thức máy tính từ xa—cơ chế độc quyền được tích hợp trong Windows để cho phép người dùng từ xa đăng nhập và điều khiển máy như thể họ đang ở ngay trước it—, tuy nhiên, trong nhiều trường hợp sẽ tiếp tục tin tưởng vào mật khẩu ngay cả sau khi người dùng đã thay đổi mật khẩu đó. Microsoft cho biết hành vi này là một quyết định thiết kế để đảm bảo người dùng không bao giờ bị khóa.

Nhà nghiên cứu bảo mật độc lập Daniel Wade đã báo cáo hành vi này vào đầu tháng này cho Trung tâm phản hồi bảo mật của Microsoft. Trong báo cáo, ông đã cung cấp hướng dẫn từng bước để tái tạo hành vi. Ông tiếp tục cảnh báo rằng thiết kế này bất chấp những kỳ vọng gần như phổ biến rằng một khi mật khẩu đã được thay đổi, nó sẽ không thể cấp quyền truy cập vào bất kỳ thiết bị hoặc tài khoản nào được liên kết với nó nữa.

“Đây Không Chỉ Là Lỗi. Đó là sự suy sụp niềm tin,” Wade viết trong báo cáo của mình. “Mọi người tin tưởng rằng việc thay đổi mật khẩu sẽ cắt đứt quyền truy cập trái phép.” Ông nói tiếp:

Đó là điều đầu tiên bất cứ ai làm sau khi nghi ngờ thỏa hiệp. Và chưa:

- Thông tin xác thực cũ tiếp tục hoạt động cho RDP—ngay cả từ các máy hoàn toàn mới.

- Defender, Entra ID, và Azure không giơ bất kỳ lá cờ nào.

- Không có cách nào rõ ràng để người dùng cuối phát hiện hoặc khắc phục sự cố.

- Không có tài liệu hoặc hướng dẫn nào của Microsoft đề cập trực tiếp đến tình huống này.

- Ngay cả những mật khẩu mới hơn cũng có thể bị bỏ qua trong khi những mật khẩu cũ hơn vẫn tiếp tục hoạt động.

Kết quả? Hàng triệu người dùng— tại nhà, trong các doanh nghiệp nhỏ hoặc các cơ sở làm việc kết hợp đều vô tình gặp rủi ro.

Đáp lại, Microsoft cho biết hành vi này là một quyết định thiết kế “để đảm bảo rằng ít nhất một tài khoản người dùng luôn có khả năng đăng nhập cho dù hệ thống đã ngoại tuyến bao lâu.” Như vậy, Microsoft cho biết hành vi này không đáp ứng định nghĩa về lỗ hổng bảo mật và các kỹ sư của công ty không có kế hoạch thay đổi nó.

.jpg)