Các nhà nghiên cứu cho biết, một cuộc tấn công chuỗi cung ứng tinh vi và đang diễn ra trong năm qua đã đánh cắp thông tin đăng nhập nhạy cảm từ cả nhân viên bảo mật độc hại và nhân từ bằng cách lây nhiễm cho họ các phiên bản Trojan hóa của phần mềm nguồn mở từ GitHub và NPM.

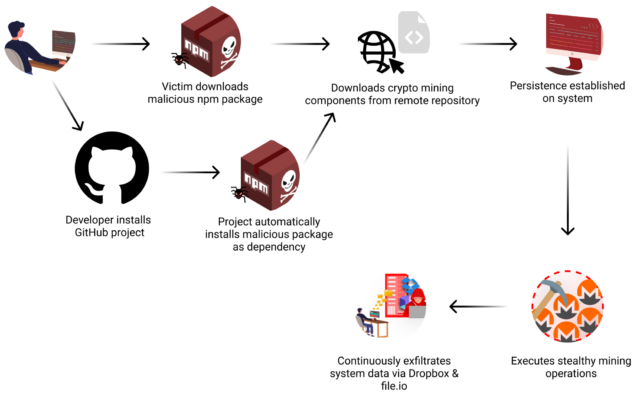

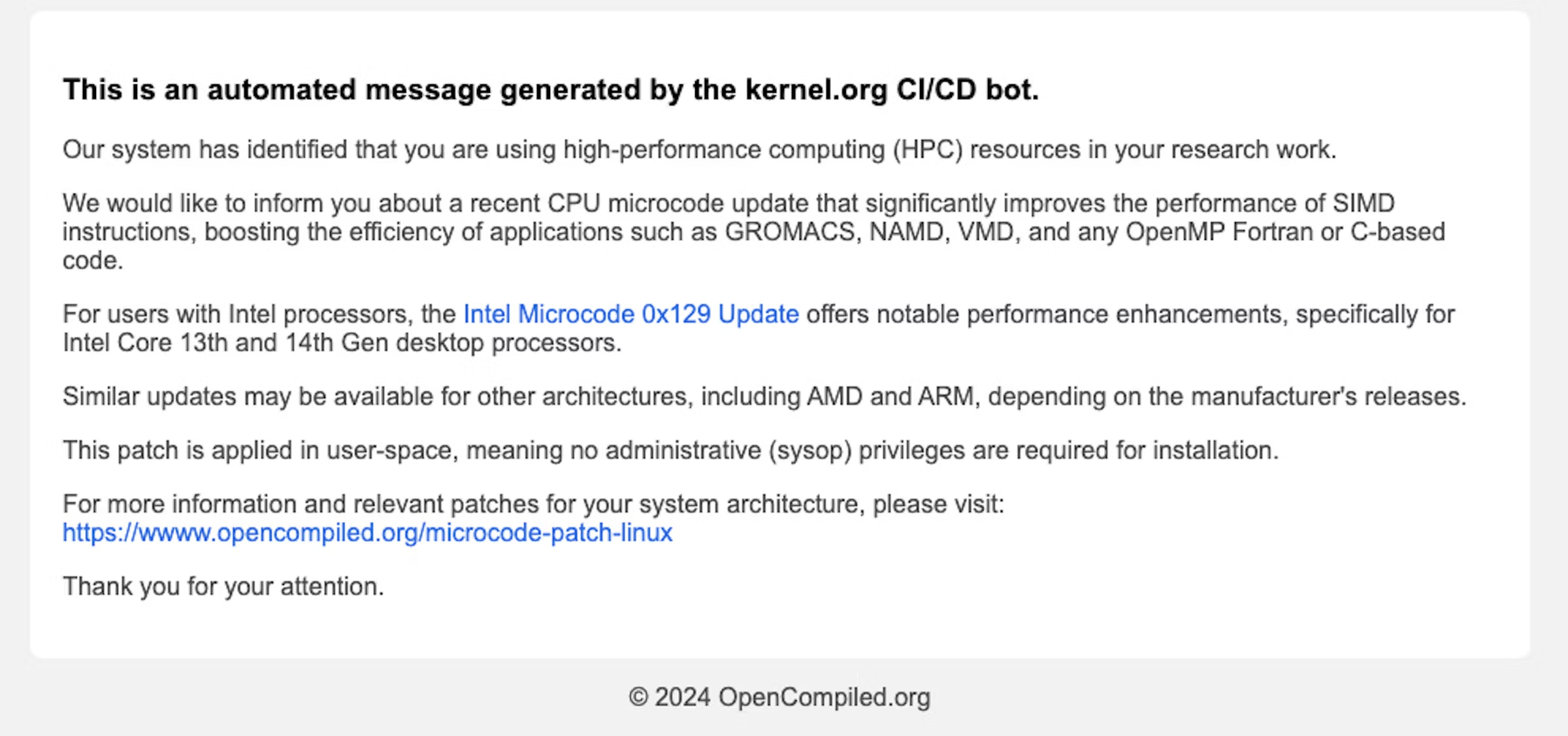

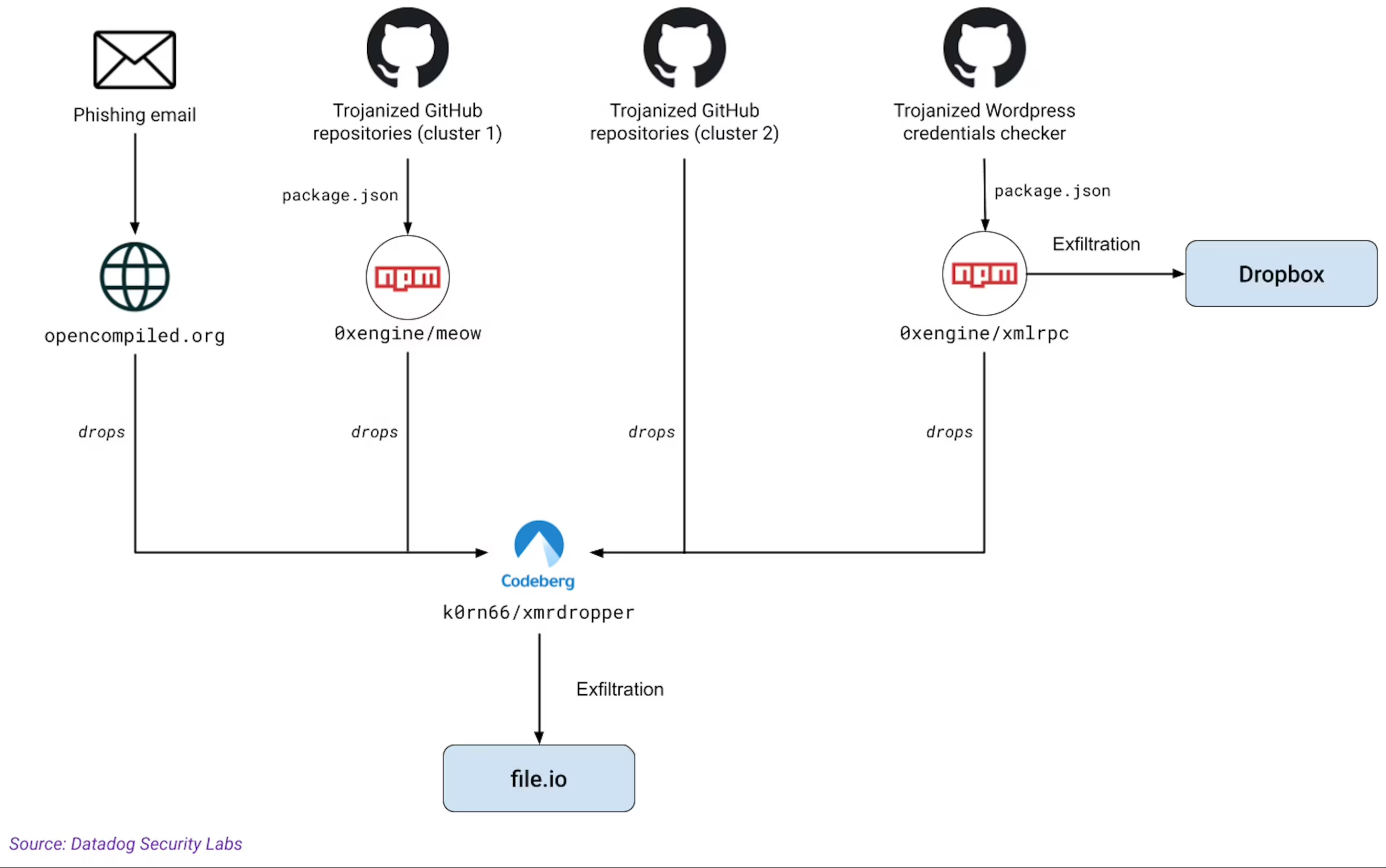

Chiến dịch này được công ty bảo mật đưa tin lần đầu tiên cách đây ba tuần Checkmarx và một lần nữa vào thứ Sáu bởi Phòng thí nghiệm bảo mật Datadog, sử dụng nhiều con đường để lây nhiễm vào thiết bị của các nhà nghiên cứu trong lĩnh vực bảo mật và kỹ thuật khác. Một là thông qua các gói đã có sẵn trên các kho lưu trữ nguồn mở trong hơn một năm. Họ cài đặt một backdoor được phát triển chuyên nghiệp mà phải mất nhiều công sức để che giấu sự hiện diện của nó. Các tác nhân đe dọa chưa xác định đằng sau chiến dịch cũng đã sử dụng trò lừa đảo bằng giáo nhằm vào hàng nghìn nhà nghiên cứu xuất bản bài báo trên nền tảng arXiv.

Tuổi thọ bất thường

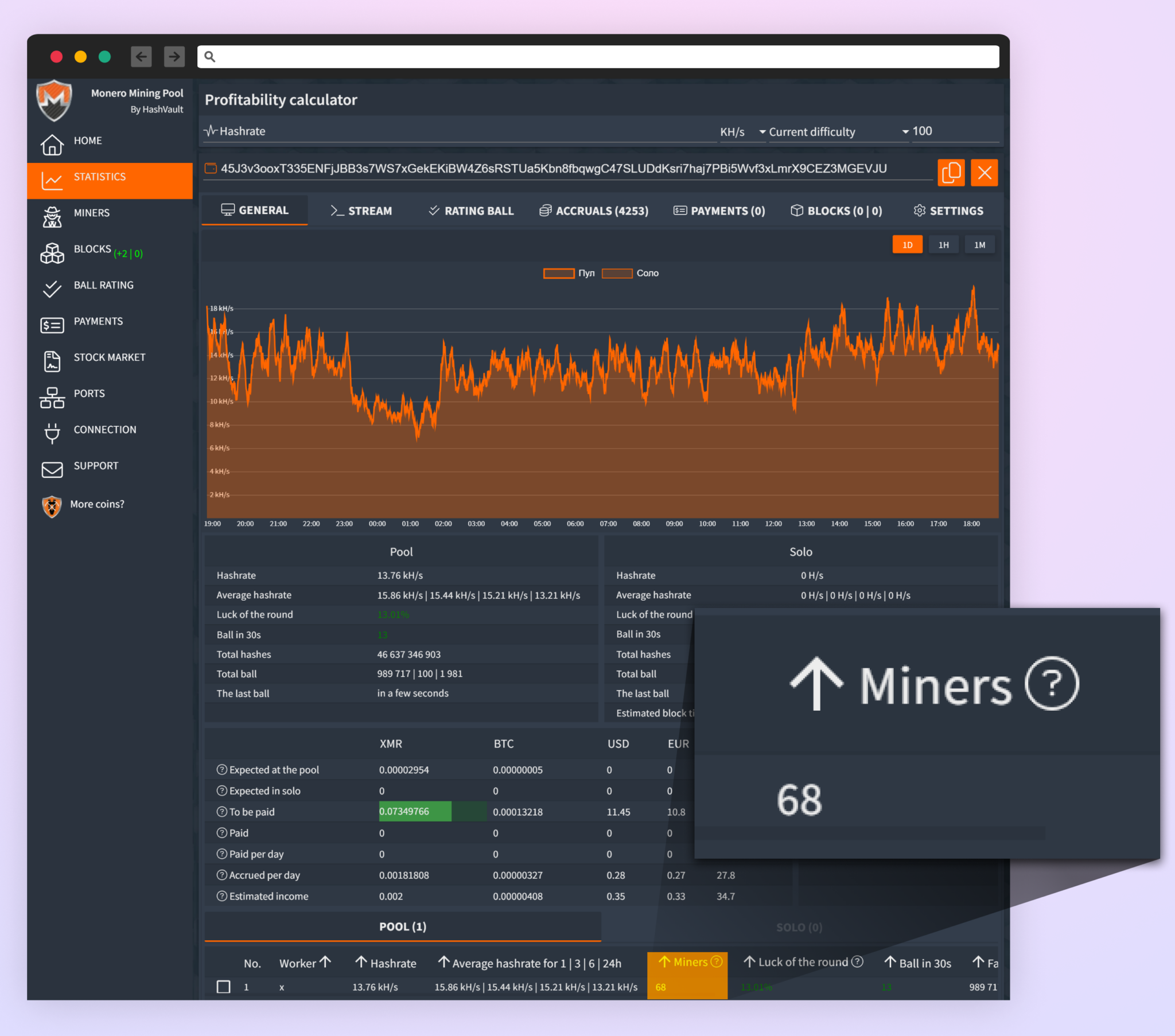

Mục tiêu của các tác nhân đe dọa cũng rất đa dạng. Một là tập hợp các khóa riêng SSH, khóa truy cập Amazon Web Services, lịch sử lệnh và các thông tin nhạy cảm khác từ các thiết bị bị nhiễm cứ sau 12 gi. Khi bài đăng này đi vào hoạt động, hàng chục máy vẫn bị nhiễm và một tài khoản trực tuyến trên Dropbox chứa khoảng 390.000 thông tin đăng nhập cho các trang web WordPress bị kẻ tấn công lấy đi, rất có thể bằng cách đánh cắp chúng từ các tác nhân đe dọa độc hại đồng nghiệp. Phần mềm độc hại được sử dụng trong chiến dịch cũng cài đặt phần mềm cryptomining đã có mặt trên ít nhất 68 máy tính đến tháng trước.

Không rõ ai là tác nhân đe dọa hoặc động cơ của họ có thể là gì. Các nhà nghiên cứu Datadog đã chỉ định nhóm MUT-1244, với MUT là viết tắt của “mối đe dọa bí ẩn không được quy kết.”

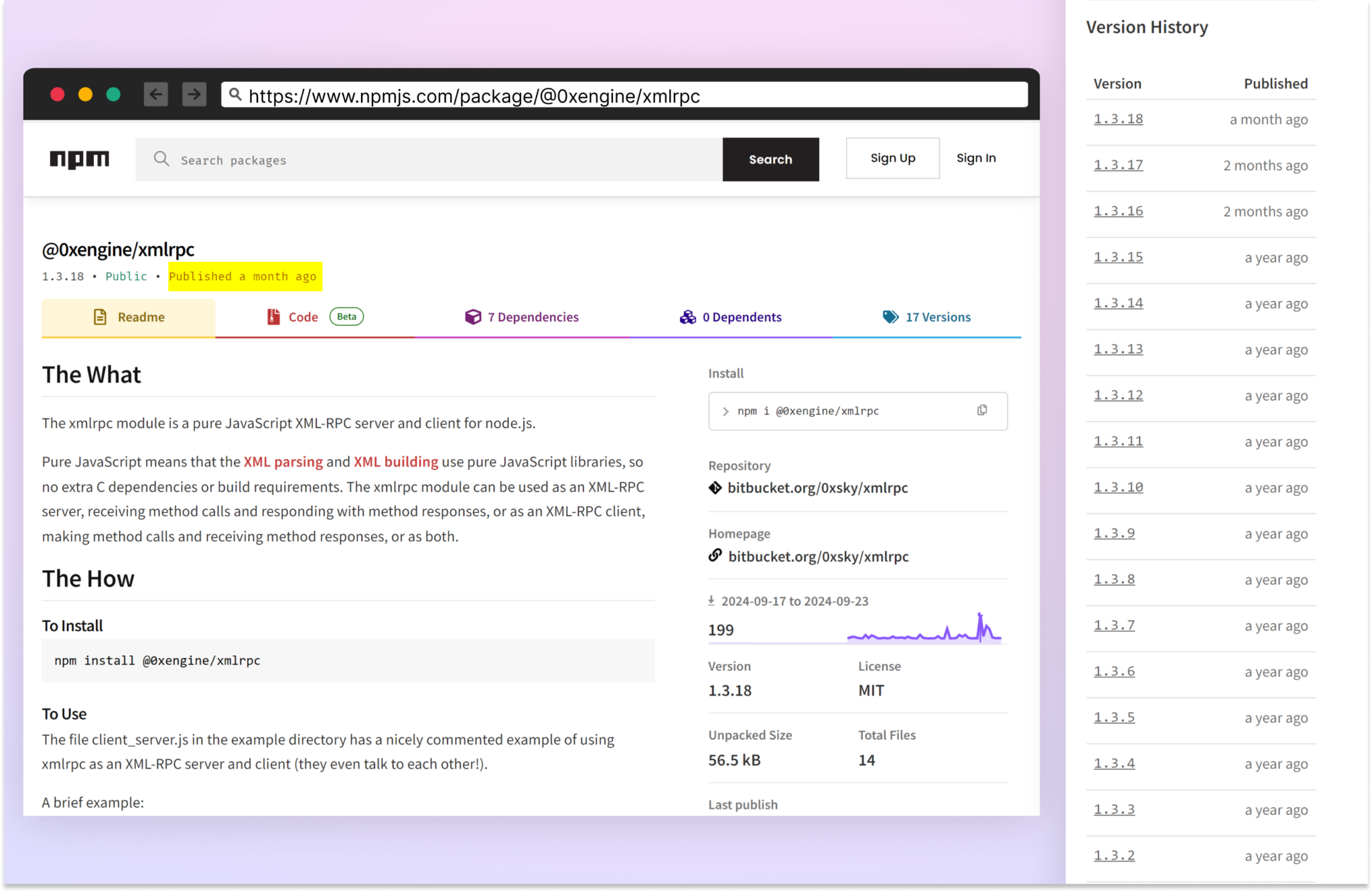

Chiến dịch lần đầu tiên được đưa ra ánh sáng khi Checkmarx gần đây phát hiện ra @0xengine/xmlrpc, một gói đã được lưu hành trên kho lưu trữ NPM JavaScript kể từ tháng 10 năm 2023. @0xengine/xmlrpc, bắt đầu như một gói lành tính cung cấp triển khai JavaScript được sử dụng rộng rãi Giao thức XML-RPC và việc triển khai của khách hàng cho Nút.js.

Theo thời gian, gói này dần dần phát triển một cách chiến lược thành phần mềm độc hại như ngày nay. Một thay đổi đáng kể cuối cùng đã đưa ra mã bị xáo trộn nặng nề ẩn trong một trong các thành phần của nó. Trong 12 tháng đầu tiên, @0xengine/xmlrpc đã nhận được 16 bản cập nhật, tạo cho các nhà phát triển ấn tượng rằng đây là một thư viện mã lành tính và hợp pháp có thể được tin cậy trong các môi trường nhạy cảm.

.jpg)