Các tin tặc làm việc thay mặt chính phủ Trung Quốc đang sử dụng một mạng botnet gồm hàng nghìn bộ định tuyến, camera và các thiết bị kết nối Internet khác để thực hiện các cuộc tấn công phun mật khẩu có tính lẩn tránh cao đối với người dùng dịch vụ đám mây Azure của Microsoft, công ty cảnh báo hôm thứ Năm.

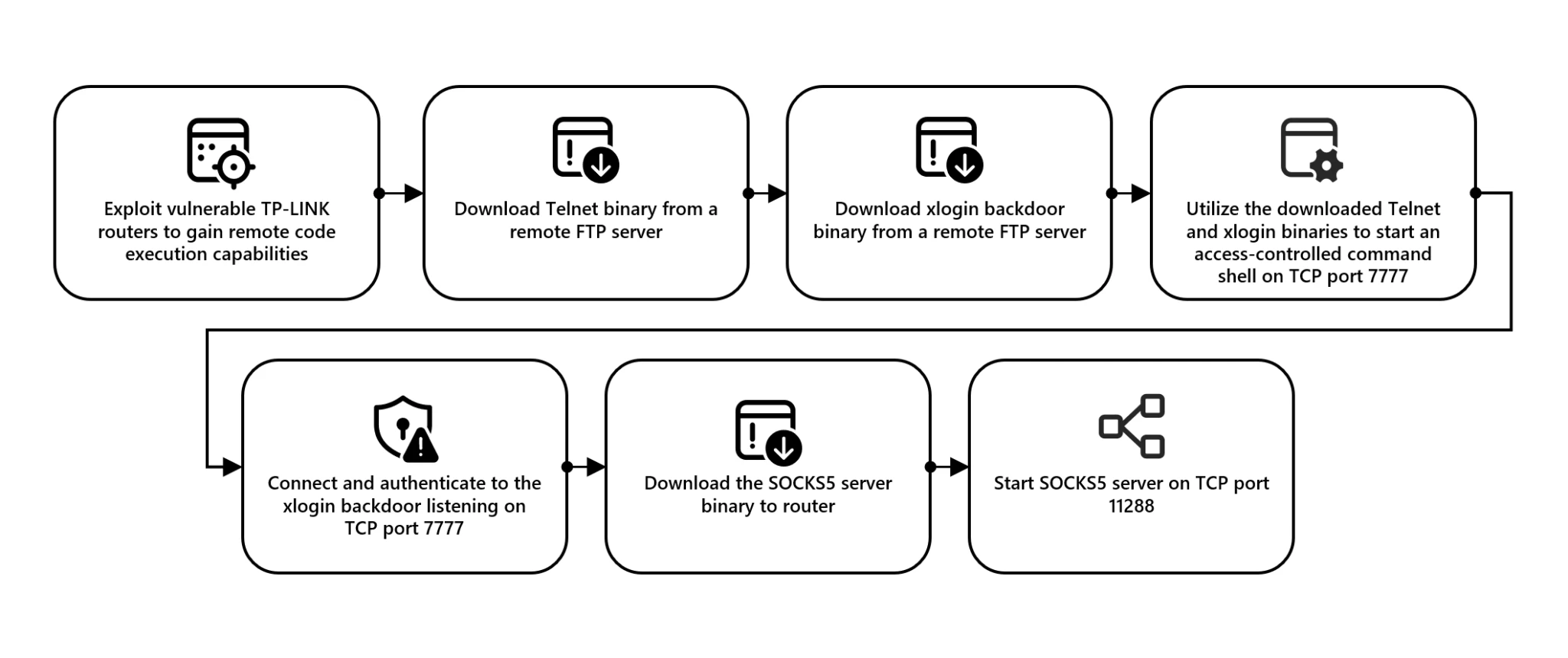

Mạng độc hại, gần như hoàn toàn bao gồm các bộ định tuyến TP-Link, được ghi lại lần đầu tiên vào tháng 10 năm 2023 bởi một nhà nghiên cứu đã đặt tên cho nó Botnet-7777. Bộ sưu tập phân tán về mặt địa lý gồm hơn 16.000 thiết bị bị xâm nhập vào thời kỳ đỉnh cao có tên như vậy vì nó phơi bày phần mềm độc hại độc hại của mình trên cổng 7777.

Thỏa hiệp tài khoản trên quy mô lớn

Vào tháng 7 và một lần nữa vào tháng 8 năm nay, các nhà nghiên cứu bảo mật từ Sekoia.io và Đội Cymru báo cáo botnet vẫn hoạt động. Cả ba báo cáo đều cho biết Botnet-7777 đang được sử dụng để thực hiện khéo léo việc phun mật khẩu, một hình thức tấn công gửi số lượng lớn các nỗ lực đăng nhập từ nhiều địa chỉ IP khác nhau. Bởi vì mỗi thiết bị riêng lẻ hạn chế nỗ lực đăng nhập nên chiến dịch chiếm đoạt tài khoản được phối hợp cẩn thận rất khó bị dịch vụ mục tiêu phát hiện.

Vào thứ Năm, Microsoft báo cáo tên CovertNetwork-1658— mà Microsoft sử dụng để theo dõi botnet—is đang được nhiều tác nhân đe dọa Trung Quốc sử dụng nhằm cố gắng xâm phạm các tài khoản Azure được nhắm mục tiêu. Công ty cho biết các cuộc tấn công là “rất lảng tránh” vì botnet—now ước tính trung bình có khoảng 8.000 con mạnh mẽ phải chịu khó che giấu hoạt động độc hại.

“Bất kỳ tác nhân đe dọa nào sử dụng cơ sở hạ tầng CovertNetwork-1658 đều có thể tiến hành các chiến dịch phun mật khẩu ở quy mô lớn hơn và làm tăng đáng kể khả năng xâm phạm thông tin xác thực thành công và quyền truy cập ban đầu vào nhiều tổ chức trong một khoảng thời gian ngắn, các quan chức của Microsoft viết. “Thang đo này, kết hợp với doanh thu hoạt động nhanh chóng của thông tin xác thực bị xâm phạm giữa CovertNetwork-1658 và các tác nhân đe dọa Trung Quốc, cho phép khả năng xâm phạm tài khoản trên nhiều lĩnh vực và khu vực địa lý.

Một số đặc điểm gây khó khăn cho việc phát hiện là:

- Việc sử dụng địa chỉ IP SOHO bị xâm phạm.

- Việc sử dụng một tập hợp địa chỉ IP luân phiên tại bất kỳ thời điểm nào. Các tác nhân đe dọa có sẵn hàng nghìn địa chỉ IP. Thời gian hoạt động trung bình cho một nút CovertNetwork-1658 là khoảng 90 ngày.

- Quá trình phun mật khẩu khối lượng thấp; ví dụ: việc giám sát nhiều lần đăng nhập không thành công từ một địa chỉ IP hoặc vào một tài khoản sẽ không phát hiện được hoạt động này.

.jpg)