Tuần trước, một thượng nghị sĩ nổi tiếng của Hoa Kỳ đã kêu gọi Ủy ban Thương mại Liên bang điều tra Microsoft vì sơ suất an ninh mạng về vai trò của nó vào năm ngoái trong vụ vi phạm ransomware khổng lồ về sức khỏe Ascension, gây ra sự gián đoạn đe dọa tính mạng tại 140 bệnh viện và đưa hồ sơ y tế của 5,6 triệu bệnh nhân vào tay những kẻ tấn công. Mất tập trung vào Microsoft là một cái gì đó như, hoặc nhiều hơn, khẩn cấp: các chi tiết chưa từng được tiết lộ mà bây giờ mời xem xét kỹ lưỡng về các lỗi bảo mật của chính Ascension.

Trong một bức thư được gửi vào tuần trước cho Chủ tịch FTC Andrew Ferguson, Thượng nghị sĩ Ron Wyden (D-Ore.) cho biết một cuộc điều tra của văn phòng của ông đã xác định rằng vụ hack bắt đầu vào tháng 2 năm 2024 với sự lây nhiễm của máy tính xách tay của nhà thầu sau khi họ tải xuống phần mềm độc hại từ một liên kết được trả về bởi công cụ tìm kiếm Bing của Microsoft. Sau đó, những kẻ tấn công đã chuyển từ thiết bị nhà thầu sang tài sản mạng có giá trị nhất của Ascension: Windows Active Directory, một công cụ mà quản trị viên sử dụng để tạo và xóa tài khoản người dùng cũng như quản lý các đặc quyền hệ thống cho chúng. Việc giành quyền kiểm soát Active Directory tương đương với việc có được khóa chính sẽ mở bất kỳ cánh cửa nào trong một tòa nhà bị hạn chế.

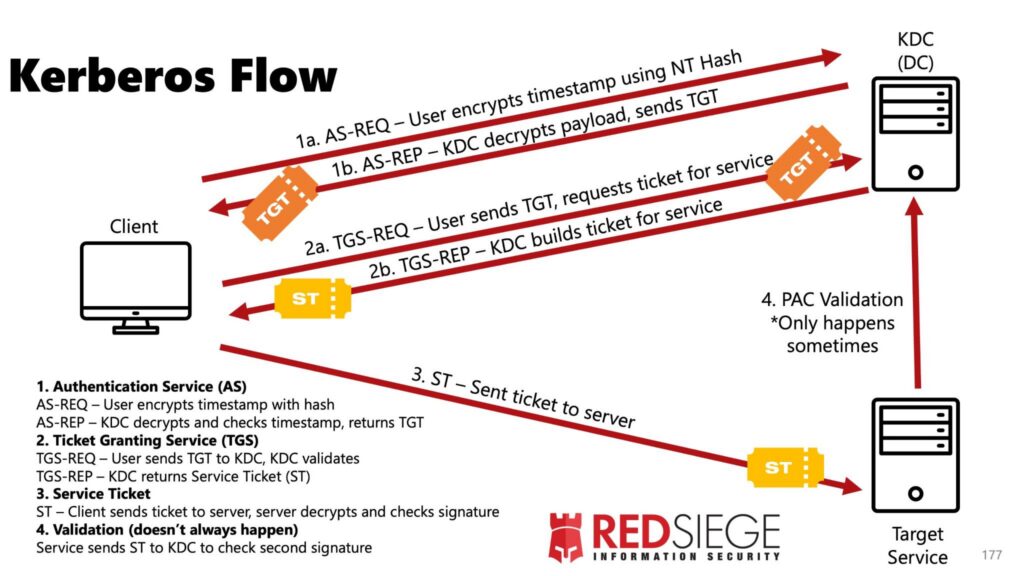

Wyden chỉ trích Microsoft vì đã tiếp tục hỗ trợ việc triển khai chương trình này kéo dài ba thập kỷ Kerberos giao thức xác thực sử dụng mật mã không an toàn và, như thượng nghị sĩ đã lưu ý, khiến khách hàng tiếp xúc chính xác với loại vi phạm mà Ascension phải gánh chịu. Mặc dù các phiên bản hiện đại của Active Directory theo mặc định sẽ sử dụng cơ chế xác thực an toàn hơn, nhưng theo mặc định, nó sẽ quay trở lại cơ chế yếu hơn trong trường hợp một thiết bị trên network—, bao gồm cả thiết bị đã bị nhiễm phần mềm độc hại, sẽ gửi yêu cầu xác thực sử dụng nó. Điều đó cho phép những kẻ tấn công thực hiện Kerberoasting, một hình thức tấn công mà Wyden cho biết những kẻ tấn công đã sử dụng để xoay từ máy tính xách tay của nhà thầu trực tiếp đến viên ngọc quý của bảo mật mạng Ascension.

Một nhà nghiên cứu hỏi: “Tại sao?”

Bị loại khỏi letter— của Wyden và trong các bài đăng trên mạng xã hội thảo luận về it— là bất kỳ sự xem xét kỹ lưỡng nào về vai trò của Ascension trong hành vi vi phạm, dựa trên tài khoản của Wyden, là rất đáng kể. Đứng đầu trong số những sai sót an ninh bị nghi ngờ là mật khẩu yếu. Theo định nghĩa, các cuộc tấn công Kerberoasting chỉ hoạt động khi mật khẩu đủ yếu để bị bẻ khóa, đặt ra câu hỏi về sức mạnh của mật khẩu mà kẻ tấn công ransomware Ascension đã xâm phạm.

.jpg)

.jpg)