Mã hóa bảo vệ thông tin liên lạc chống lại tội phạm và rình mò quốc gia đang bị đe dọa. Khi ngành công nghiệp tư nhân và chính phủ tiến gần hơn đến việc xây dựng các máy tính lượng tử hữu ích, các thuật toán bảo vệ ví Bitcoin, truy cập web được mã hóa và các bí mật nhạy cảm khác sẽ vô dụng. Không ai nghi ngờ ngày đó sẽ đến, nhưng như trò đùa phổ biến hiện nay trong giới mật mã nhận xét, các chuyên gia đã dự báo ngày tận thế mật mã này sẽ đến trong 15 đến 30 năm tới trong 30 năm qua.

Sự không chắc chắn đã tạo ra một vấn đề nan giải hiện sinh: Các kiến trúc sư mạng có nên chi hàng tỷ đô la cần thiết để loại bỏ các thuật toán dễ bị tổn thương lượng tử ngay bây giờ hay họ nên ưu tiên ngân sách bảo mật hạn chế của mình để chống lại các mối đe dọa tức thời hơn như ransomware và các cuộc tấn công gián điệp? Với chi phí và không có thời hạn rõ ràng, nó có chút tự hỏi rằng ít hơn một nửa trong số tất cả các kết nối TLS được thực hiện bên trong mạng Cloudflare và chỉ 18 phần trăm mạng của Fortune 500 hỗ trợ kết nối TLS kháng lượng tử. Tất cả, nhưng chắc chắn rằng nhiều tổ chức ít hơn vẫn đang hỗ trợ mã hóa sẵn sàng lượng tử trong các giao thức ít nổi bật hơn.

Chiến thắng của cypherpunks

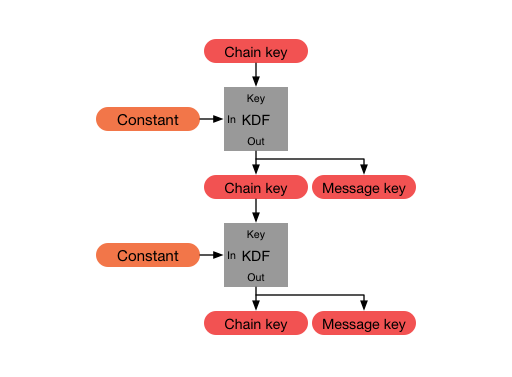

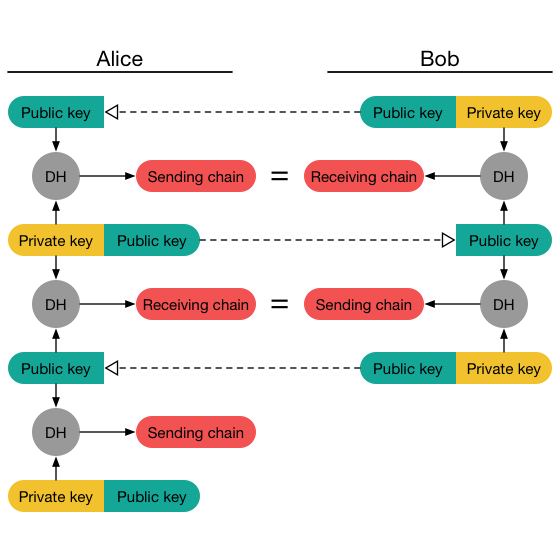

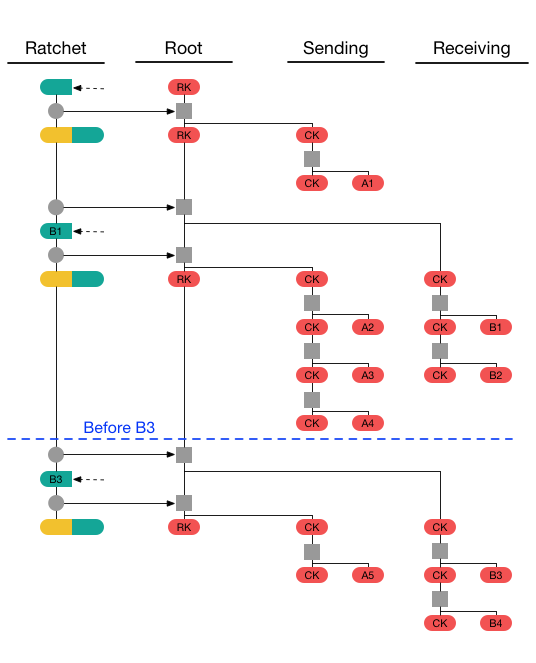

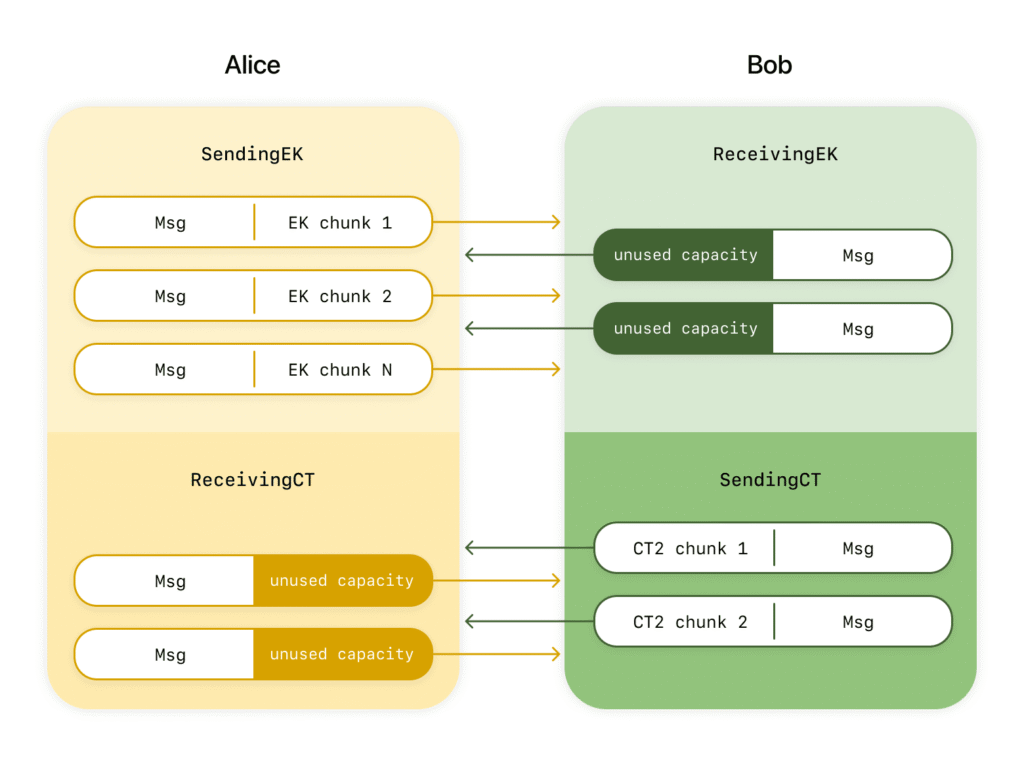

Một ngoại lệ đối với sự thờ ơ trong toàn ngành là nhóm kỹ thuật thiết kế Giao thức tín hiệu, công cụ nguồn mở cung cấp năng lượng cho hình thức mã hóa đầu cuối mạnh mẽ và linh hoạt nhất thế giới cho nhiều ứng dụng trò chuyện riêng tư, đáng chú ý nhất là Sứ giả tín hiệu. Mười một ngày trước, tổ chức phi lợi nhuận phát triển giao thức, Signal Messenger LLC, đã xuất bản một bài viết dài 5.900 từ mô tả các bản cập nhật mới nhất của nó mang lại cho Signal một bước quan trọng hướng tới khả năng kháng lượng tử hoàn toàn.

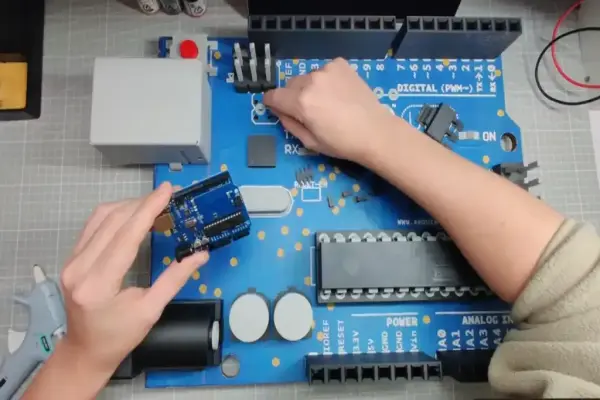

Sự phức tạp và khả năng giải quyết vấn đề cần thiết để làm cho lượng tử Giao thức Tín hiệu trở nên an toàn cũng khó khăn như bất kỳ vấn đề nào trong kỹ thuật hiện đại. Giao thức Tín hiệu ban đầu đã giống với bên trong một chiếc đồng hồ Thụy Sĩ tinh xảo, với vô số bánh răng, bánh xe, lò xo, tay và các bộ phận khác đều tương tác với nhau một cách phức tạp. Trong những bàn tay kém lão luyện hơn, việc sử dụng một thiết bị phức tạp như giao thức Tín hiệu có thể dẫn đến các phím tắt hoặc hậu quả không lường trước được làm ảnh hưởng đến hiệu suất, làm mất đi những gì lẽ ra là một chiếc đồng hồ đang chạy hoàn hảo. Tuy nhiên, bản nâng cấp hậu lượng tử mới nhất này (bản đầu tiên đến vào năm 2023) không khác gì một chiến thắng.