Các tin tặc đã cài một Raspberry Pi được trang bị modem 4G vào mạng của một ngân hàng giấu tên trong nỗ lực bòn rút tiền ra khỏi hệ thống ATM của tổ chức tài chính, các nhà nghiên cứu báo cáo hôm thứ Tư.

Các nhà nghiên cứu của công ty bảo mật Group-IB cho biết chiến thuật “chưa từng có cho phép những kẻ tấn công vượt qua hoàn toàn hệ thống phòng thủ vành đai.” Các tin tặc đã kết hợp hành vi xâm nhập vật lý với phần mềm độc hại truy cập từ xa sử dụng một kỹ thuật mới khác để che giấu bản thân, ngay cả với các công cụ pháp y phức tạp. Kỹ thuật này, được gọi là a Gắn kết ràng buộc Linux, được sử dụng trong quản trị CNTT nhưng chưa bao giờ được các tác nhân đe dọa sử dụng. Thủ thuật này cho phép phần mềm độc hại hoạt động tương tự như rootkit, sử dụng các kỹ thuật tiên tiến để ẩn mình khỏi hệ điều hành mà nó chạy trên đó.

Mục tiêu cuối cùng: Backdooring mạng chuyển mạch ATM

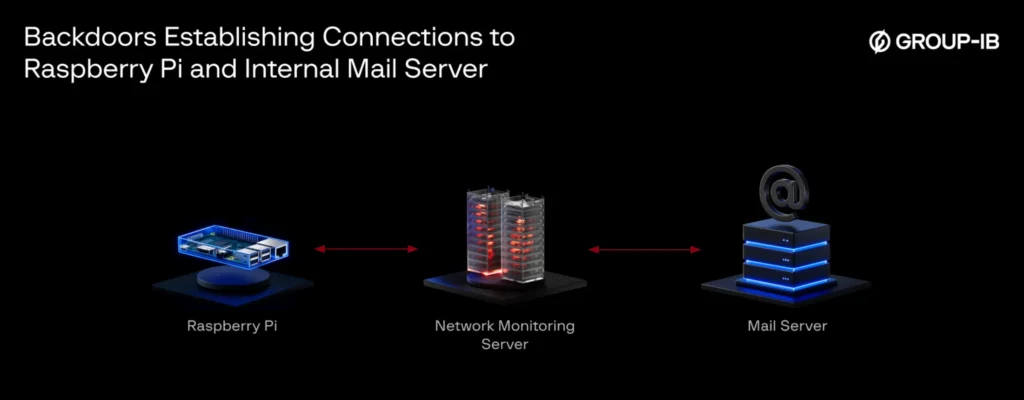

Raspberry Pi được kết nối với cùng một bộ chuyển mạch mạng được sử dụng bởi hệ thống ATM của ngân hàng, một vị trí đặt nó một cách hiệu quả bên trong mạng nội bộ của ngân hàng. Mục đích là để xâm phạm máy chủ chuyển mạch ATM và sử dụng điều khiển đó để thao túng mô-đun bảo mật phần cứng của ngân hàng, một thiết bị vật lý chống giả mạo được sử dụng để lưu trữ các bí mật như thông tin xác thực và chữ ký số cũng như chạy các chức năng mã hóa và giải mã.

Nhóm đứng sau vụ tấn công được theo dõi trong ngành dưới cái tên UNC2891. Nhóm đe dọa có động cơ tài chính đã hoạt động ít nhất từ năm 2017 trong việc nhắm mục tiêu vào cơ sở hạ tầng của các ngân hàng. Nó đã giành được một danh tiếng rất xứng đáng về sự thành thạo trong việc sử dụng phần mềm độc hại tùy chỉnh trong các cuộc tấn công nhắm vào các hệ thống Linux, Unix và Oracle Solaris.

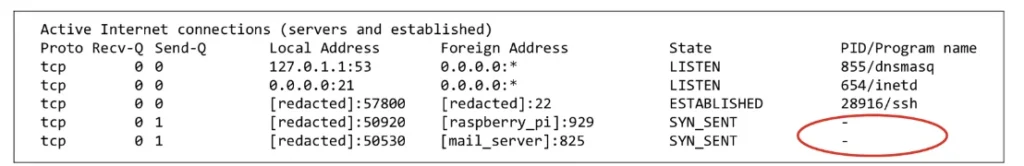

Vào năm 2022, bộ phận Mandiant của Google nói rằng nó đã quan sát thấy UNC2891 đã dành nhiều năm bên trong một mạng mục tiêu, trong thời gian đó sự xâm nhập hầu như không được chú ý. Các nhà nghiên cứu Mandiant tiếp tục xác định CakeTap, một rootkit tùy chỉnh cho các hệ thống Solaris. Trong số những thứ khác, CakeTap đã thao túng các tin nhắn đi qua mạng chuyển mạch ATM bị nhiễm, rất có thể để sử dụng trong việc rút tiền mặt trái phép bằng thẻ ngân hàng gian lận. Mandiant đã ghi lại hai phần mềm độc hại tùy chỉnh khác mà công ty đặt tên là SlapStick và TinyShell.

Nhóm-IB báo cáo vào thứ Tư cho thấy UNC2891 vẫn đang hoạt động và tìm ra những cách mới và tiên tiến để đào sâu vào mạng lưới ngân hàng mà không bị phát hiện.