Microsoft cảnh báo hôm thứ Năm rằng tin tặc nhà nước Nga đang nhắm mục tiêu vào các đại sứ quán nước ngoài ở Moscow bằng phần mềm độc hại tùy chỉnh được cài đặt bằng các cuộc tấn công trung gian của đối thủ hoạt động ở cấp ISP.

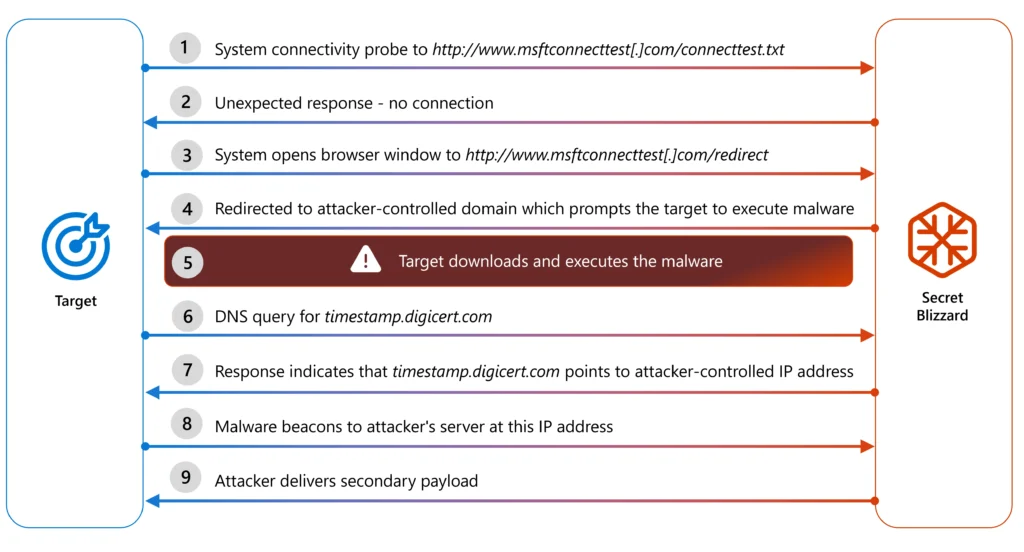

Chiến dịch đã được tiến hành từ năm ngoái. Nó thúc đẩy các ISP ở quốc gia đó, những tổ chức có nghĩa vụ làm việc thay mặt chính phủ Nga. Với khả năng kiểm soát mạng ISP, nhóm đe dọa— mà Microsoft theo dõi dưới tên Secret Blizzard— tự định vị giữa đại sứ quán mục tiêu và các điểm cuối mà họ kết nối, một hình thức tấn công được gọi là đối thủ ở giữa, hoặc AitM. Vị trí này cho phép Secret Blizzard gửi mục tiêu đến các trang web độc hại dường như đã được biết đến và đáng tin cậy.

Mục tiêu: Cài đặt ApolloShadow

“Mặc dù trước đây chúng tôi đánh giá với độ tin cậy thấp rằng tác nhân này tiến hành các hoạt động gián điệp mạng trong biên giới Nga chống lại các thực thể trong và ngoài nước, nhưng đây là lần đầu tiên chúng tôi có thể xác nhận rằng họ có khả năng làm như vậy ở cấp Nhà cung cấp dịch vụ Internet (ISP), các thành viên của ” của nhóm Tình báo mối đe dọa của Microsoft viết. “Điều này có nghĩa là các nhân viên ngoại giao sử dụng ISP địa phương hoặc các dịch vụ viễn thông ở Nga rất có thể là mục tiêu của vị trí AiTM của Secret Blizzard trong các dịch vụ đó.”

Secret Blizzard là một trong những nhóm hacking được nhà nước tài trợ tích cực và tinh vi nhất thế giới. Nó đã hoạt động ít nhất từ năm 1996 và, theo như cơ quan An ninh mạng và Cơ sở hạ tầng, là một đơn vị của Cơ quan An ninh Liên bang Nga. Nhóm này cũng được theo dõi dưới những cái tên bao gồm Turla Venomous Bear, Uroburos, Snake, Blue Python, Wraith, ATG26 và Waterbug.

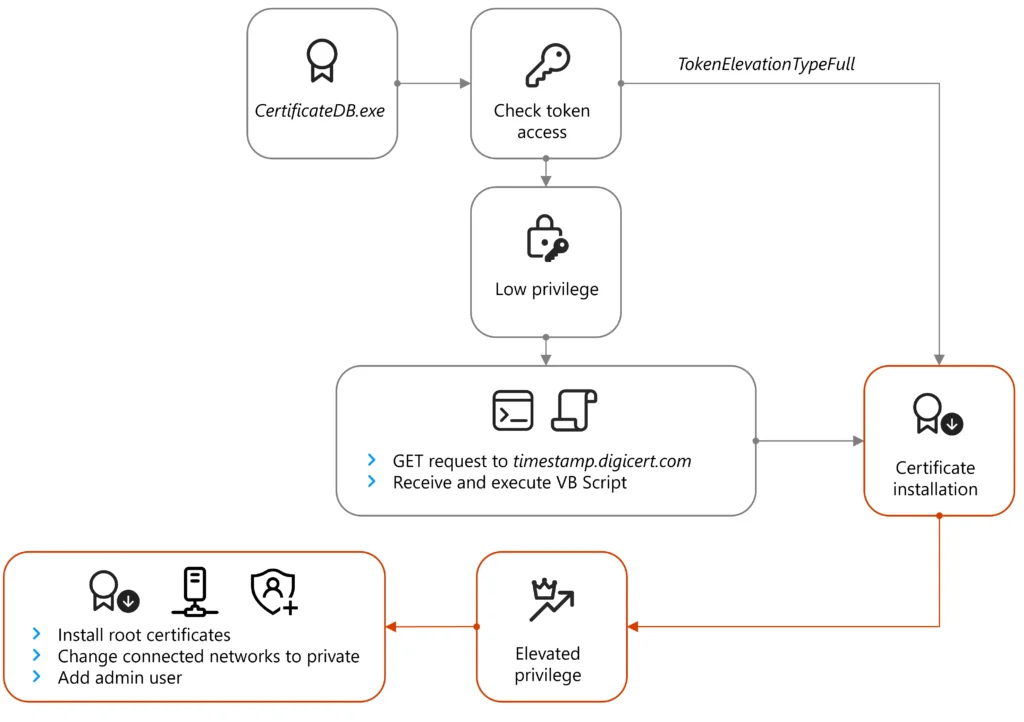

Mục tiêu của chiến dịch là khiến các mục tiêu cài đặt phần mềm độc hại tùy chỉnh được theo dõi dưới dạng ApolloShadow. Ngược lại, ApolloShadow cài đặt chứng chỉ gốc TLS cho phép Secret Blizzard mạo danh bằng mật mã các trang web đáng tin cậy được hệ thống bị nhiễm bên trong đại sứ quán truy cập.

Một AitM mà Microsoft quan sát được vào tháng 2 đã bắt đầu bằng cách đặt các mục tiêu đằng sau một cổng thông tin bị giam cầm. Các cổng này được sử dụng rộng rãi trong các cài đặt hợp pháp để quản lý truy cập Internet tại khách sạn và sân bay bằng cách yêu cầu người dùng mới kết nối tự xác thực, cung cấp thông tin thẻ thanh toán hoặc chấp nhận các điều khoản dịch v.