Một zero-day có mức độ nghiêm trọng cao trong trình nén tệp WinRAR được sử dụng rộng rãi đang bị hai nhóm tội phạm mạng của Nga tích cực khai thác. Các cuộc tấn công vào các máy tính cửa sau mở các kho lưu trữ độc hại gắn liền với các tin nhắn lừa đảo, một số trong đó được cá nhân hóa.

Hãng bảo mật ESET cho biết hôm thứ Hai rằng nó lần đầu tiên phát hiện ra các cuộc tấn công vào ngày 18 tháng 7, khi phép đo từ xa của nó phát hiện ra một tệp trong một đường dẫn thư mục bất thường. Đến ngày 24 tháng 7, ESET xác định rằng hành vi này có liên quan đến việc khai thác một lỗ hổng chưa xác định trong WinRAR, một tiện ích để nén tệp và có cơ sở cài đặt khoảng 500 triệu. ESET đã thông báo cho các nhà phát triển WinRAR cùng ngày và bản sửa lỗi được phát hành sáu ngày sau đó.

Nỗ lực và nguồn lực nghiêm túc

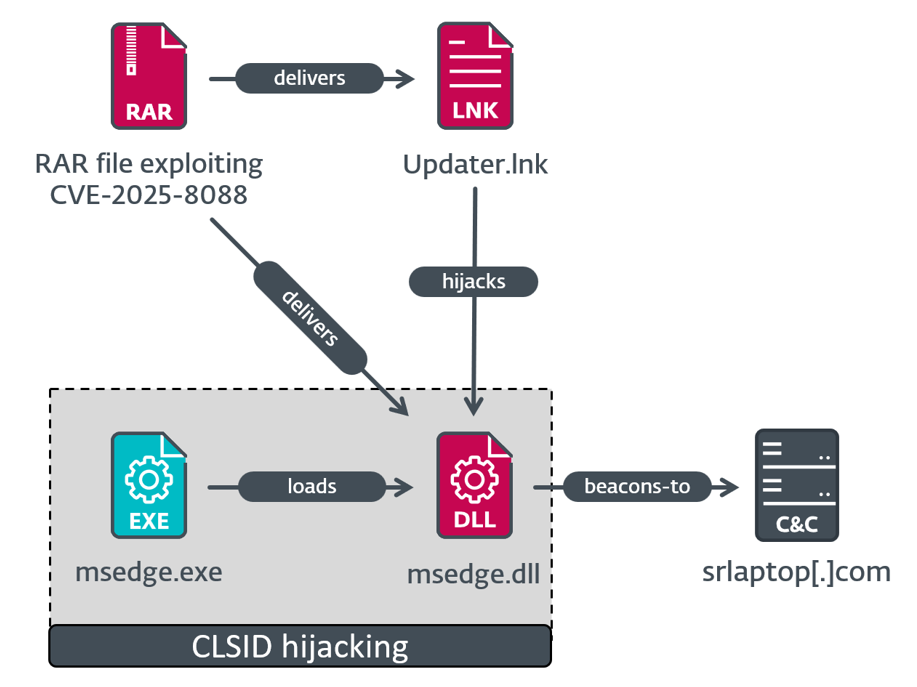

Lỗ hổng dường như có sức mạnh siêu Windows. Nó lạm dụng thay thế luồng dữ liệu, một tính năng của Windows cho phép các cách khác nhau để thể hiện cùng một đường dẫn tệp. Việc khai thác đã lạm dụng tính năng đó để kích hoạt lỗ hổng truyền tải đường dẫn chưa được biết trước đó khiến WinRAR cài đặt các tệp thực thi độc hại vào các đường dẫn tệp do kẻ tấn công chọn% TEMP% và%LOCALAPPDATA%, mà Windows thường đưa ra giới hạn vì khả năng thực thi mã của chúng.

ESET cho biết họ đã xác định rằng các cuộc tấn công đến từ RomCom, chỉ định theo dõi của nó cho một nhóm tội phạm có động cơ tài chính hoạt động bên ngoài Nga. Nhóm có nguồn lực tốt đã hoạt động tích cực trong nhiều năm trong các cuộc tấn công thể hiện khả năng khai thác và thực hiện các thủ công khá phức tạp. Ngày 0 mà nhóm sử dụng hiện đang được theo dõi là CVE-2025-8088.

“Bằng cách khai thác lỗ hổng zero-day chưa được biết đến trước đây trong WinRAR, nhóm RomCom đã cho thấy rằng họ sẵn sàng đầu tư nỗ lực và nguồn lực nghiêm túc vào các hoạt động mạng của mình, Anton Cherepanov, Peter Strýček và Damien Schaeffer của Eset đã viết. “Đây ít nhất là lần thứ ba RomCom sử dụng lỗ hổng zero-day trong tự nhiên, nêu bật sự tập trung liên tục của nó vào việc thu thập và sử dụng các khai thác cho các cuộc tấn công có chủ đích.”

Điều kỳ lạ là RomCom không phải là nhóm duy nhất khai thác CVE-2025-8088. Theo như Công ty bảo mật Bi.ZONE của Nga, lỗ hổng tương tự đang được khai thác tích cực bởi một nhóm mà nó theo dõi là Paper Werewolf. Cũng được theo dõi với tên GOFFEE, nhóm này cũng đang khai thác CVE-2025-6218, một lỗ hổng WinRAR có mức độ nghiêm trọng cao riêng biệt đã nhận được bản sửa lỗi 5 tuần trước khi CVE-2025-8088 được vá.