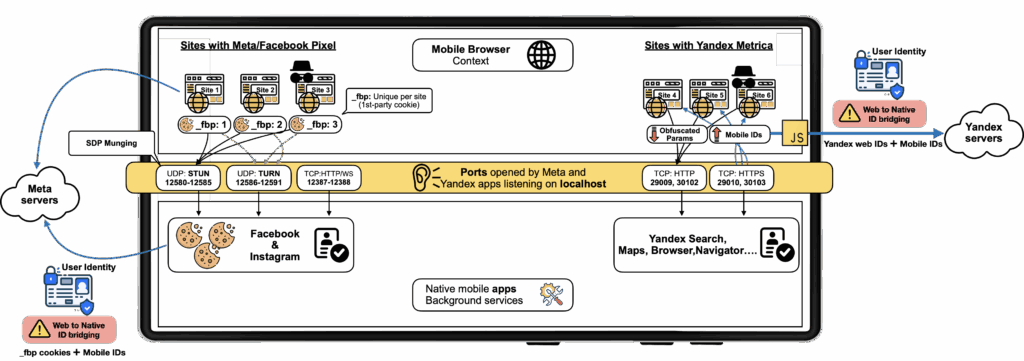

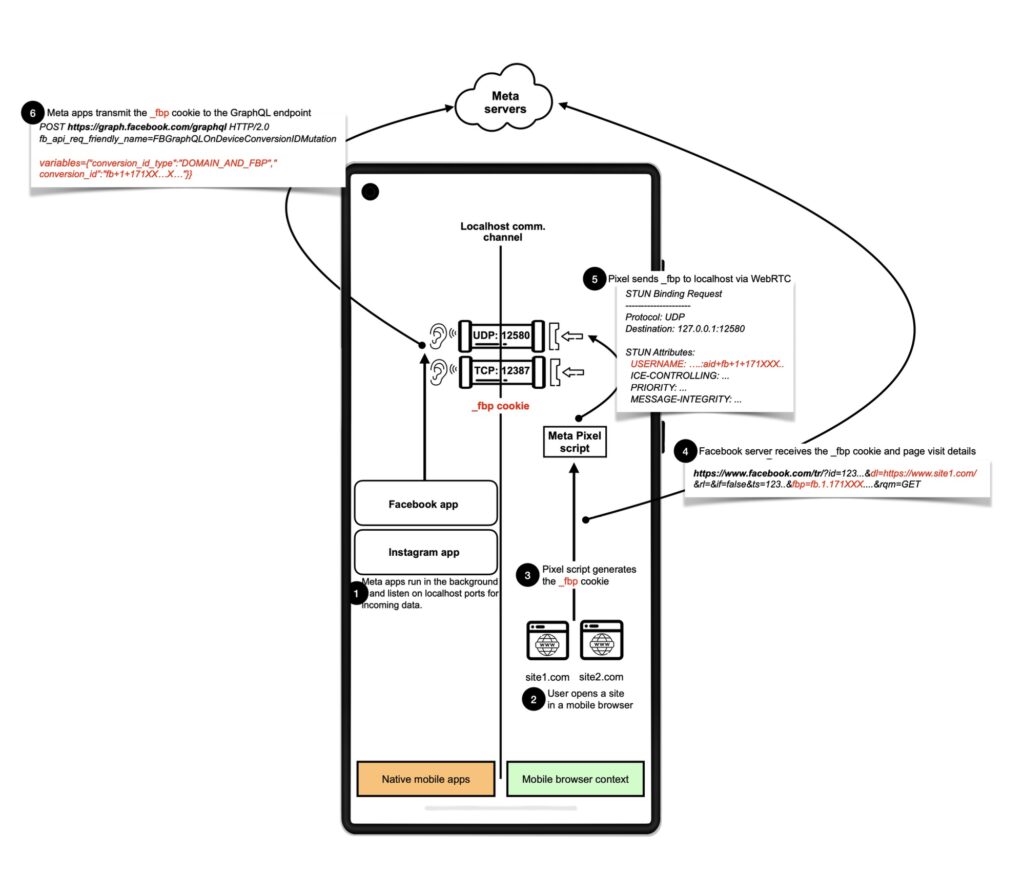

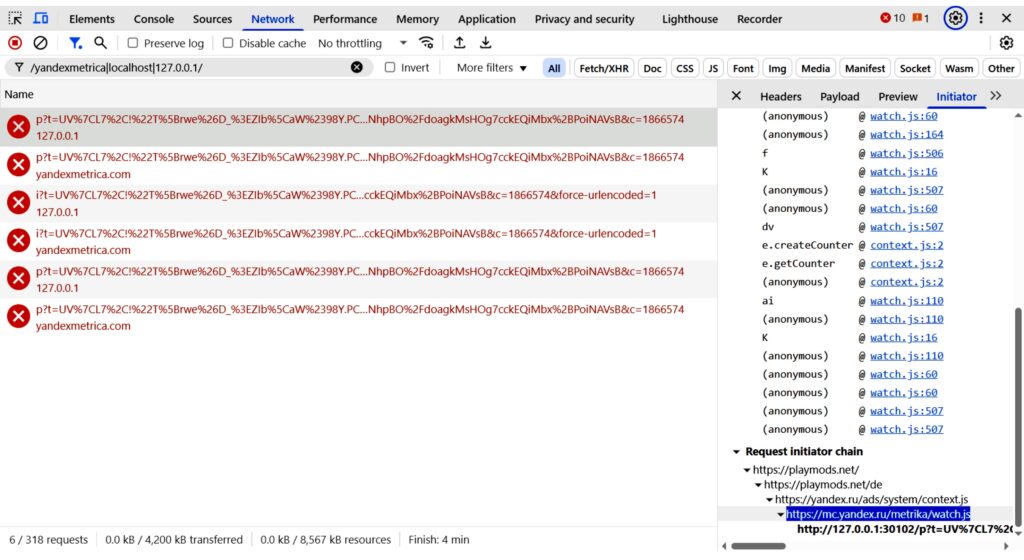

Mã theo dõi mà Meta và Yandex có trụ sở tại Nga nhúng vào hàng triệu trang web đang hủy ẩn danh khách truy cập bằng cách lạm dụng các giao thức Internet hợp pháp, khiến Chrome và các trình duyệt khác lén lút gửi số nhận dạng duy nhất đến các ứng dụng gốc được cài đặt trên thiết bị, các nhà nghiên cứu đã phát hiện. Google cho biết họ đang điều tra hành vi lạm dụng, cho phép Meta và Yandex chuyển đổi số nhận dạng web phù du thành danh tính người dùng ứng dụng di động liên tục.

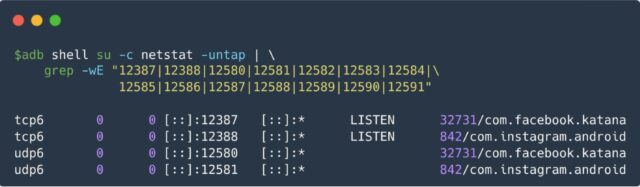

Việc theo dõi bí mật— được thực hiện trong Meta Pixel và Yandex Metrica trackers—cho phép Meta và Yandex bỏ qua các biện pháp bảo vệ quyền riêng tư và bảo mật cốt lõi được cung cấp bởi cả hệ điều hành Android và các trình duyệt chạy trên đó. Hộp cát Androidví dụ: cách ly các quy trình để ngăn chúng tương tác với HĐH và bất kỳ ứng dụng nào khác được cài đặt trên thiết bị, cắt quyền truy cập vào dữ liệu nhạy cảm hoặc tài nguyên hệ thống đặc quyền. Phòng thủ như vậy như bang phân vùng và phân vùng lưu tr, được tích hợp vào tất cả các trình duyệt chính, lưu trữ cookie trang web và dữ liệu khác được liên kết với một trang web trong các vùng chứa duy nhất cho mọi miền trang web cấp cao nhất để đảm bảo chúng nằm ngoài giới hạn cho mọi trang web khác.

Một sự vi phạm trắng trợn

“Một trong những nguyên tắc bảo mật cơ bản tồn tại trên web cũng như hệ thống di động được gọi là sandboxing,” Narseo Vallina-Rodriguez, một trong những nhà nghiên cứu đằng sau phát hiện này, cho biết trong một cuộc phỏng vấn. “Bạn chạy mọi thứ trong hộp cát và không có sự tương tác trong các phần tử khác nhau chạy trên đó. Những gì vector tấn công này cho phép là phá vỡ sandbox tồn tại giữa bối cảnh di động và bối cảnh web. Kênh tồn tại cho phép hệ thống Android truyền đạt những gì xảy ra trong trình duyệt với danh tính đang chạy trong ứng dụng di động.”

Bypass—mà Yandex bắt đầu vào năm 2017 và Meta bắt đầu vào tháng 9 năm ngoái— cho phép các công ty chuyển cookie hoặc số nhận dạng khác từ trình duyệt dựa trên Firefox và Chrome sang các ứng dụng Android gốc cho Facebook, Instagram và nhiều ứng dụng Yandex khác nhau. Sau đó, các công ty có thể gắn lịch sử duyệt web rộng lớn đó với chủ tài khoản đã đăng nhập vào ứng dụng.

.jpg)

.jpg)

.jpg)