Từ Phòng Điều tra các Hiện tượng Bất thường: Microsoft đã ngăn chặn một hiện tượng bất thường không rõ nguyên nhân trên mạng của mình, khiến lưu lượng truy cập hướng đến example.com—một tên miền dành riêng cho mục đích thử nghiệm—bị chuyển hướng đến một nhà sản xuất cáp điện tử đặt tại Nhật Bản.

Theo RFC2606 —một tiêu chuẩn chính thức do Lực lượng Đặc nhiệm Kỹ thuật Internet (Internet Engineering Task Force) duy trì—tên miền example.com không thể được bất kỳ bên nào đăng ký. Thay vào đó, nó được phân giải thành các địa chỉ IP được gán cho Cơ quan Tên miền được Gán trên Internet (Internet Assigned Names Authority). Việc chỉ định này nhằm mục đích ngăn chặn các bên thứ ba bị quá tải lưu lượng truy cập khi các nhà phát triển, chuyên gia kiểm thử xâm nhập và những người khác cần một tên miền để thử nghiệm hoặc thảo luận các vấn đề kỹ thuật. Thay vì đặt tên cho một tên miền có thể định tuyến trên Internet, họ phải chọn example.com hoặc hai tên miền khác là example.net và example.org.

Lỗi cấu hình đã biến mất, nhưng liệu vấn đề đã được khắc phục hoàn toàn chưa?

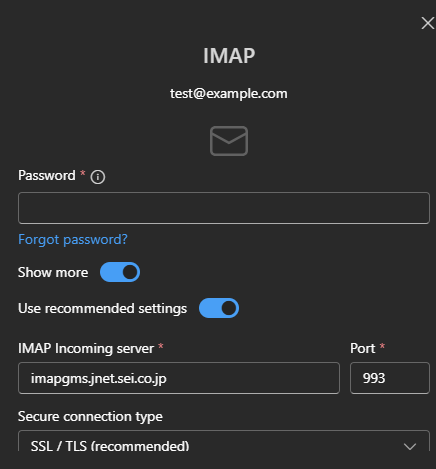

Kết quả từ lệnh cURL trên terminal cho thấy các thiết bị bên trong Azure và các mạng khác của Microsoft đã định tuyến một số lưu lượng truy cập đến các tên miền phụ của sei.co.jp, một tên miền thuộc về Sumitomo Electric. Hầu hết văn bản kết quả đều đúng như mong đợi. Ngoại lệ là phản hồi dựa trên JSON. Đây là đầu ra JSON từ thứ Sáu:

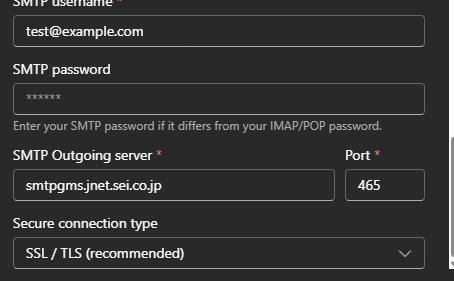

{"email":"email@example.com","services":[],"protocols":[{"protocol":"imap","hostname":"imapgms.jnet.sei.co.jp","port":993,"encryption":"ssl","username":"email@example.com","validated":false},{"protocol":"smtp","hostname":"smtpgms.jnet.sei.co.jp","port":465,"encryption":"ssl","username":"email@example.com","validated":false}]}Tương tự, kết quả khi thêm tài khoản mới cho test@example.com trong Outlook trông như sau:

Trong cả hai trường hợp, kết quả cho thấy Microsoft đang định tuyến lưu lượng email đến hai tên miền phụ sei.co.jp: imapgms.jnet.sei.co.jp và smtpgms.jnet.sei.co.jp. Hành vi này là kết quả của dịch vụ tự động phát hiện của Microsoft .

“Tôi thừa nhận mình không phải chuyên gia về hoạt động nội bộ của Microsoft, nhưng đây dường như chỉ là một lỗi cấu hình đơn giản,” Michael Taggart , một nhà nghiên cứu an ninh mạng cấp cao tại UCLA Health, cho biết. “Kết quả là bất kỳ ai cố gắng thiết lập tài khoản Outlook trên tên miền example.com đều có thể vô tình gửi thông tin đăng nhập thử nghiệm đến các tên miền phụ sei.co.jp đó.”

Khi được hỏi vào đầu giờ chiều thứ Sáu lý do tại sao Microsoft lại làm như vậy, một đại diện không ó câu trả lời và yêu cầu thêm thời gian. Đến sáng thứ Hai, việc định tuyến sai không còn xảy ra nữa, nhưng đại diện đó vẫn không có câu trả lời.