Các nhóm tin tặc—ít nhất một trong số đó hoạt động thay mặt cho chính phủ Triều Tiên—đã tìm ra một cách mới và tiết kiệm chi phí để phân phối phần mềm độc hại từ các máy chủ "bất khả xâm phạm": lưu trữ chúng trên các chuỗi khối tiền điện tử công khai.

Trong một bài đăng hôm thứ Năm , các thành viên của Nhóm Tình báo Mối đe dọa của Google cho biết kỹ thuật này cung cấp cho tin tặc một máy chủ "bất khả xâm phạm" riêng, thuật ngữ mô tả các nền tảng đám mây hầu như miễn nhiễm với việc bị cơ quan thực thi pháp luật và các nhà nghiên cứu bảo mật gỡ bỏ. Theo cách truyền thống hơn, các máy chủ này được đặt tại các quốc gia không có hiệp ước đồng ý thực thi luật hình sự của Mỹ và các quốc gia khác. Các dịch vụ này thường tính phí rất cao và phục vụ cho tội phạm phát tán phần mềm độc hại hoặc buôn bán tài liệu và hàng hóa lạm dụng tình dục trẻ em được bán ở các chợ đen tội phạm.

Dịch vụ lưu trữ thế hệ mới, tự thiết lập, không thể bị can thiệp.

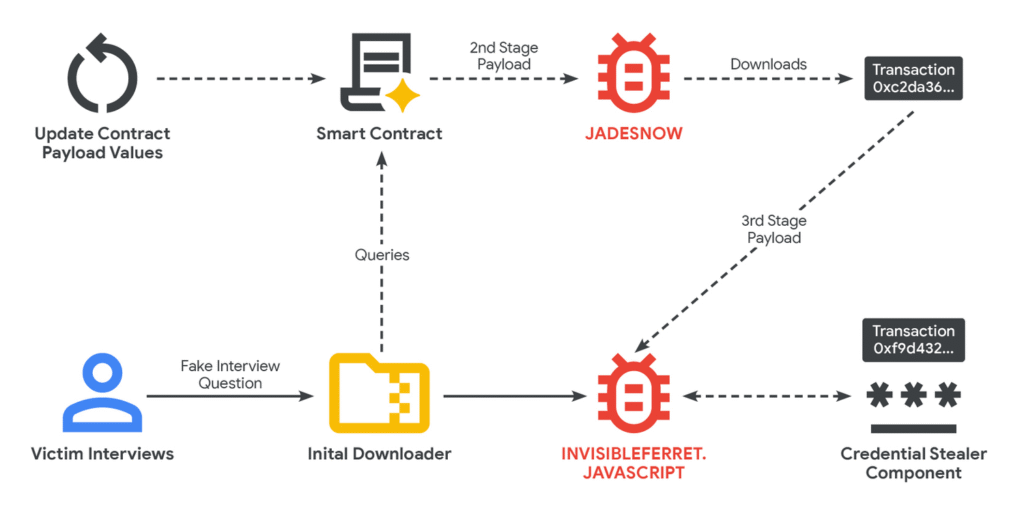

Từ tháng Hai, các nhà nghiên cứu của Google đã quan sát thấy hai nhóm tin tặc chuyển sang sử dụng một kỹ thuật mới để lây nhiễm cho mục tiêu các phần mềm đánh cắp thông tin đăng nhập và các loại phần mềm độc hại khác. Phương pháp này, được gọi là EtherHiding, nhúng phần mềm độc hại vào các hợp đồng thông minh, về cơ bản là các ứng dụng nằm trên chuỗi khối của Ethereum và các loại tiền điện tử khác. Hai hoặc nhiều bên sau đó sẽ ký kết một thỏa thuận được nêu rõ trong hợp đồng. Khi các điều kiện nhất định được đáp ứng, các ứng dụng sẽ thực thi các điều khoản của hợp đồng theo cách mà, ít nhất về mặt lý thuyết, là bất biến và độc lập với bất kỳ cơ quan trung ương nào.

“Về bản chất, EtherHiding thể hiện sự chuyển dịch sang mô hình lưu trữ chống tấn công thế hệ mới, nơi các tính năng vốn có của công nghệ blockchain được sử dụng lại cho các mục đích xấu,” các nhà nghiên cứu của Google, Blas Kojusner, Robert Wallace và Joseph Dobson, viết. “Kỹ thuật này nhấn mạnh sự tiến hóa liên tục của các mối đe dọa mạng khi tin tặc thích nghi và tận dụng các công nghệ mới để có lợi cho mình.”

EtherHiding có rất nhiều ưu điểm so với các phương pháp phát tán phần mềm độc hại truyền thống, ngoài việc cung cấp dịch vụ lưu trữ an toàn tuyệt đối, còn bao gồm cả việc lợi dụng các máy chủ bị xâm nhập.

-

- Việc phân quyền ngăn chặn việc gỡ bỏ các hợp đồng thông minh độc hại vì các cơ chế trong chuỗi khối cấm việc xóa bỏ tất cả các hợp đồng như vậy.

- Tương tự, tính bất biến của các hợp đồng ngăn cản việc xóa bỏ hoặc can thiệp vào phần mềm độc hại bởi bất kỳ ai.

- Các giao dịch trên Ethereum và một số blockchain khác về cơ bản là ẩn danh, giúp bảo vệ danh tính của tin tặc.

- Việc thu thập phần mềm độc hại từ các hợp đồng không để lại dấu vết truy cập nào trong nhật ký sự kiện, đảm bảo tính bí mật.

- Kẻ tấn công có thể cập nhật các phần mềm độc hại bất cứ lúc nào.