(Nguồn ảnh: Shutterstock)

OpenSSL là một trong những thư viện mã hóa được sử dụng rộng rãi nhất hiện nay, và là nền tảng của HTTPS và các giao tiếp mã hóa trên Internet.

Bất chấp hàng thập kỷ xem xét, thử nghiệm và giám sát của cộng đồng, bản phát hành phối hợp vào tháng 1 năm 2026 đã khắc phục mười hai lỗ hổng chưa được tiết lộ trước đó.

Các vấn đề này bao gồm từ các lỗi có mức độ nghiêm trọng cao và trung bình đến một loạt các vấn đề có mức độ nghiêm trọng thấp hơn liên quan đến sự cố sập hệ thống, lỗi xử lý bộ nhớ và điểm yếu trong mã hóa.

Các công cụ AI phát hiện ra những lỗi tồn tại hàng thập kỷ.

Một số sai sót này vẫn tồn tại từ năm 1998, điều này cho thấy những hạn chế của việc xem xét thủ công ngay cả trong các dự án được kiểm tra kỹ lưỡng.

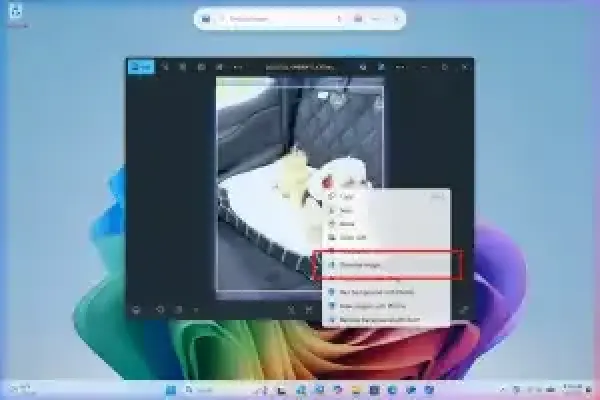

Bộ công cụ AI của AISLE sử dụng phương pháp phát hiện dựa trên ngữ cảnh để phân tích mã nguồn của OpenSSL, gán điểm ưu tiên cho các mối đe dọa tiềm tàng và giảm thiểu các trường hợp báo động sai.

Hệ thống tự động đã xác định được mười hai lỗ hổng bảo mật đã biết và cũng phát hiện thêm sáu vấn đề khác trước khi công bố rộng rãi.

Vấn đề nghiêm trọng nhất, CVE-2025-15467, liên quan đến lỗi tràn bộ đệm ngăn xếp trong quá trình phân tích cú pháp CMS AuthEnvelopedData, mà trong điều kiện nhất định có thể cho phép thực thi mã từ xa.

Một lỗ hổng liên quan nhưng ít nghiêm trọng hơn, CVE-2025-11187, bắt nguồn từ việc thiếu xác thực tham số trong quá trình xử lý PKCS#12 và tạo ra một đường dẫn cho lỗi tràn bộ đệm dựa trên ngăn xếp mà không đảm bảo khả năng khai thác.

Một số lỗ hổng bảo mật gây ra tình trạng từ chối dịch vụ thông qua sự cố sập hệ thống hoặc cạn kiệt tài nguyên chứ không phải do thực thi mã trực tiếp.

Lỗ hổng CVE-2025-15468 gây ra sự cố trong quá trình xử lý thuật toán mã hóa QUIC, CVE-2025-69420 ảnh hưởng đến quá trình xác minh phản hồi TimeStamp, và CVE-2025-69421 gây ra lỗi trong quá trình giải mã PKCS#12.

Hiện tượng lỗi tương tự đã xuất hiện trong CVE-2026-22795, liên quan đến việc phân tích cú pháp PKCS#12, và CVE-2026-22796, làm gián đoạn quá trình xác minh chữ ký PKCS#7 trong các đường dẫn mã cũ.

Các lỗi xử lý bộ nhớ tạo thành một nhóm vấn đề khác.

Lỗ hổng CVE-2025-66199 cho phép khai thác cạn kiệt bộ nhớ thông qua việc nén chứng chỉ TLS 1.3, điều này có thể làm giảm tính khả dụng của hệ thống.

Lỗ hổng CVE-2025-68160 đã phơi bày lỗi hỏng bộ nhớ trong logic đệm dòng và ảnh hưởng đến các phiên bản OpenSSL từ 1.0.2 trở lên.

Một lỗ hổng khác, được theo dõi với mã CVE-2025-69419, liên quan đến lỗi hỏng bộ nhớ do mã hóa ký tự PKCS#12, mặc dù không phải tất cả các lỗ hổng đều gây ra sự cố ngay lập tức hoặc lỗi có thể nhìn thấy.

Lỗ hổng CVE-2025-15469 đã gây ra hiện tượng cắt bớt âm thầm trong quá trình xử lý chữ ký ML-DSA hậu lượng tử, điều này có nguy cơ ảnh hưởng đến tính chính xác của mật mã mà không có lỗi thời gian chạy rõ ràng.

Lỗ hổng CVE-2025-69418 ảnh hưởng đến chế độ mã hóa OCB trên các đường dẫn tăng tốc phần cứng và có thể làm suy yếu các đảm bảo mã hóa trong các cấu hình cụ thể.

Những phát hiện này cho thấy các công cụ AI có thể hoạt động liên tục, kiểm tra tất cả các đường dẫn mã ở quy mô lớn và tránh được các giới hạn liên quan đến thời gian, sự chú ý hoặc độ phức tạp của mã.

Các công cụ phân tích tĩnh truyền thống thường bỏ sót các lỗi logic phức tạp hoặc các lỗ hổng phụ thuộc vào thời gian, trong khi phân tích tự động có thể phát hiện ra những sai sót tinh vi.

Bằng cách tích hợp trực tiếp vào quy trình phát triển, phương pháp này đã giải quyết các vấn đề phát sinh trước khi chúng ảnh hưởng đến người dùng cuối và cho thấy mức độ bao quát và tốc độ vượt xa việc xem xét thủ công.

Với sự hợp tác của các nhà phát triển OpenSSL, quy trình hỗ trợ bởi trí tuệ nhân tạo cũng đã đề xuất các bản sửa lỗi, và các nhà phát triển đã trực tiếp đưa một số bản sửa lỗi vào mã nguồn của OpenSSL.

Điều này cho thấy trí tuệ nhân tạo không thay thế chuyên môn của con người mà thay vào đó giúp đẩy nhanh quá trình phát hiện và khắc phục sự cố.

Các biện pháp bảo vệ điểm cuối và chiến lược loại bỏ phần mềm độc hại có thể được hưởng lợi từ các phương pháp dựa trên trí tuệ nhân tạo tương tự để xác định các mối đe dọa tiềm ẩn trước khi triển khai.

Các phát hiện từ nghiên cứu AISLE cho thấy trí tuệ nhân tạo (AI) có thể chuyển đổi an ninh mạng từ việc vá lỗi thụ động sang bảo vệ chủ động.