Secure Boot bị phá vỡ trên hàng trăm PC từ Dell, Acer, Intel và các máy tính khác

Secure Boot, một công cụ được tích hợp vào hàng trăm triệu PC để giữ cho chúng không tải phần mềm chưa được xác minh qua UEFI, là nền tảng cơ bản của bảo mật máy tính hiện đại. Nó sử dụng chữ ký mật mã trong các thành phần phần cứng để đảm bảo rằng không có gì kết nối với PC của bạn có thể tải mã mà bạn (hoặc ít nhất là PC) chưa xác minh. Đó là lý do tại sao rò rỉ khóa mật mã là một vấn đề lớn.

Công ty nghiên cứu bảo mật Binarly báo cáo khóa mật mã bị rò rỉ đó đã xâm phạm phần cứng từ một số nhà cung cấp lớn trong ngành PC, bao gồm Dell, Acer, Gigabyte, Supermicro và thậm chí cả Intel. 8% hình ảnh chương trình cơ sở được phát hành trong 4 năm qua bị xâm phạm, với 22 khóa không đáng tin cậy được phát hiện ngay lập tức.

Và theo một Bài đăng của Ars Technica“hơn 200 mẫu thiết bị” từ các nhà cung cấp này bị ảnh hưởng bởi một khóa cụ thể đã được đăng lên kho GitHub mở vào cuối năm 2022.

Binarly đang gọi khai thác là “PKfail.” Thịt và xương của tình huống là rất nhiều thiết bị trong cả không gian người tiêu dùng và B2B hiện dễ bị tấn công vào quá trình khởi động. Đây là một trong những cách nguy hiểm nhất mà máy tính có thể bị xâm phạm, mặc dù các cuộc tấn công cần phải đặc biệt phức tạp để thành công.

Đó là loại khai thác mà các tin tặc được nhà nước bảo trợ yêu thích, bởi vì nó có thể nhắm mục tiêu các thiết bị cực kỳ cụ thể và chạy mã mà gần như không thể phát hiện được khi bạn vào Windows hoặc một hệ điều hành tương t. (Các cuộc tấn công quy mô lớn hơn vào người dùng phổ thông cũng có thể xảy ra, nhưng ít có khả năng xảy ra hơn.)

Một trong những vấn đề khó chịu hơn được nhấn mạnh bởi báo cáo là một số nhà cung cấp thực sự đã vận chuyển các thiết bị có firmware có nhãn “KHÔNG TRUST” hoặc “KHÔNG SHIP,” chỉ ra rằng họ biết về trạng thái bị xâm nhập của các khóa... và bỏ qua nó.

Việc các nhà cung cấp phần cứng cập nhật chương trình cơ sở của thiết bị và xóa các tệp nhị phân bị xâm phạm sẽ đủ dễ dàng, mặc dù mức độ rộng của lỗ hổng có nghĩa là một số PC có thể yêu cầu nhiều bản cập nhật chương trình cơ sở để bao gồm tất cả các thành phần bị ảnh hưởng.

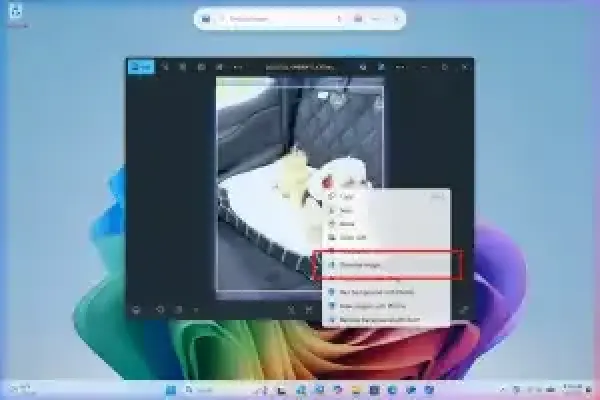

Binarly đã tạo ra một công cụ trực tuyến để phát hiện PKfail điều đó cho phép bạn quét các tệp chương trình cơ sở để xem liệu các thiết bị tương ứng có đang sử dụng các khóa bị xâm phạm hay không. Bài đăng của Ars Technica đi sâu hơn và có danh sách đầy đủ các mô hình phần cứng bị ảnh hưởng.

Có lẽ tiết lộ đáng lo ngại nhất trong tất cả những điều này là một bài đăng bất cẩn, không hề độc hại, có thể ngay lập tức khiến rất nhiều thiết bị từ rất nhiều nhà sản xuất trở nên không an toàn. Và do bản chất của Secure Boot, dường như không có bất kỳ cách nào để ngăn chặn nó xảy ra lần nữa ngoài việc cực kỳ cẩn thận.