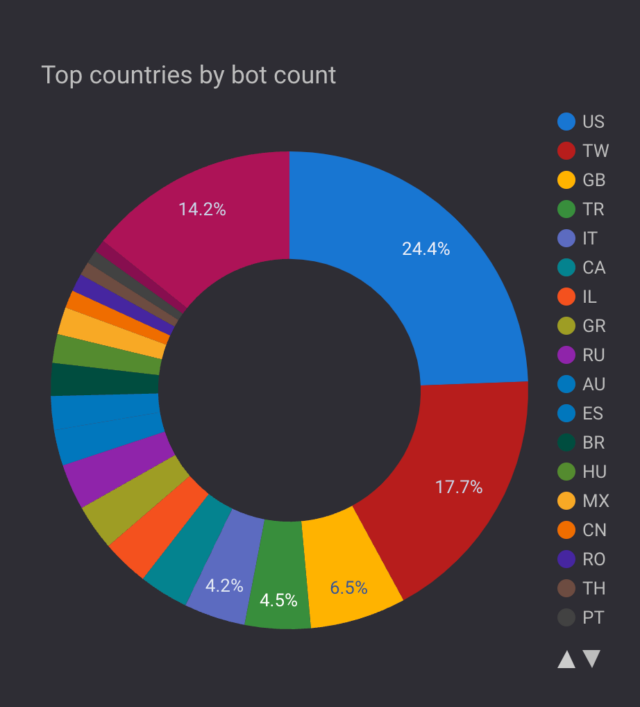

Một nhà nghiên cứu bảo mật bên trong Nokia cho biết, một mạng botnet mới được phát hiện bao gồm khoảng 30.000 webcam và máy ghi video— với nồng độ lớn nhất ở US— đã thực hiện cuộc tấn công từ chối dịch vụ lớn nhất từng thấy.

Botnet, được theo dõi dưới tên Eleven11bot, lần đầu tiên được đưa ra ánh sáng vào cuối tháng 2 khi các nhà nghiên cứu bên trong Đội ứng phó khẩn cấp Deepfield của Nokia quan sát số lượng lớn địa chỉ IP phân tán về mặt địa lý cung cấp các cuộc tấn công siêu thể tích “.” Eleven11bot đã thực hiện các cuộc tấn công quy mô lớn kể từ đó.

DDoS thể tích tắt các dịch vụ bằng cách tiêu thụ tất cả băng thông có sẵn bên trong mạng mục tiêu hoặc kết nối của nó với Internet. Cách tiếp cận này hoạt động khác với các DDoS cạn kiệt, sử dụng quá mức tài nguyên máy tính của máy chủ. Các cuộc tấn công siêu thể tích là Liều lượng thể tích cung cấp lượng dữ liệu đáng kinh ngạc, thường được đo bằng terabit mỗi giây.

Johnny-come-lately botnet lập kỷ lục mới

Với 30.000 thiết bị, Eleven11bot đã đặc biệt lớn (mặc dù một số botnet vượt quá hơn 100.000 thiết bị). Hầu hết các địa chỉ IP tham gia, nhà nghiên cứu Nokia Jérôme Meyer nói với tôi, chưa bao giờ được nhìn thấy tham gia vào các cuộc tấn công DDoS.

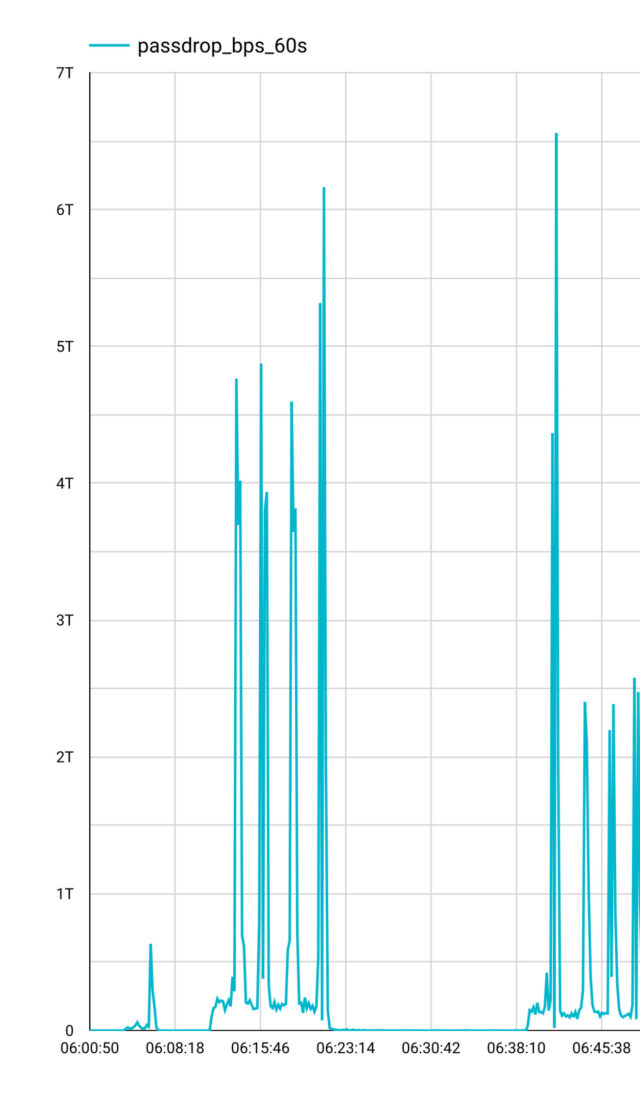

Bên cạnh một botnet 30.000 nút dường như xuất hiện qua đêm, một tính năng nổi bật khác của Eleven11bot là khối lượng dữ liệu có kích thước kỷ lục mà nó gửi mục tiêu. Một trong những lớn nhất Nokia đã nhìn thấy từ Eleven11bot cho đến nay xảy ra vào ngày 27 tháng 2 và đạt đỉnh điểm khoảng 6,5 terabit mỗi giây. Kỷ lục trước đó về một cuộc tấn công thể tích là báo cáo trong tháng 1 ở mức 5,6 Tbps.

“Eleven11bot đã nhắm mục tiêu vào nhiều lĩnh vực khác nhau, bao gồm các nhà cung cấp dịch vụ truyền thông và cơ sở hạ tầng lưu trữ trò chơi, tận dụng nhiều vectơ tấn công khác nhau,” Meyer viết. Trong khi trong một số trường hợp, các cuộc tấn công dựa trên khối lượng dữ liệu, những cuộc tấn công khác tập trung vào việc làm tràn kết nối với nhiều gói dữ liệu hơn mức kết nối có thể xử lý, với các con số dao động từ vài trăm nghìn đến vài trăm triệu gói mỗi giây.“ Sự xuống cấp dịch vụ gây ra trong một số cuộc tấn công đã kéo dài nhiều ngày, với một số vẫn tiếp diễn kể từ thời điểm bài đăng này đi vào hoạt động.