Theo các nhà nghiên cứu, hàng nghìn bộ định tuyến Asus đã bị tấn công và đang nằm dưới sự kiểm soát của một nhóm nghi là thuộc sở hữu nhà nước Trung Quốc, nhóm này vẫn chưa tiết lộ ý định của mình về vụ tấn công quy mô lớn này.

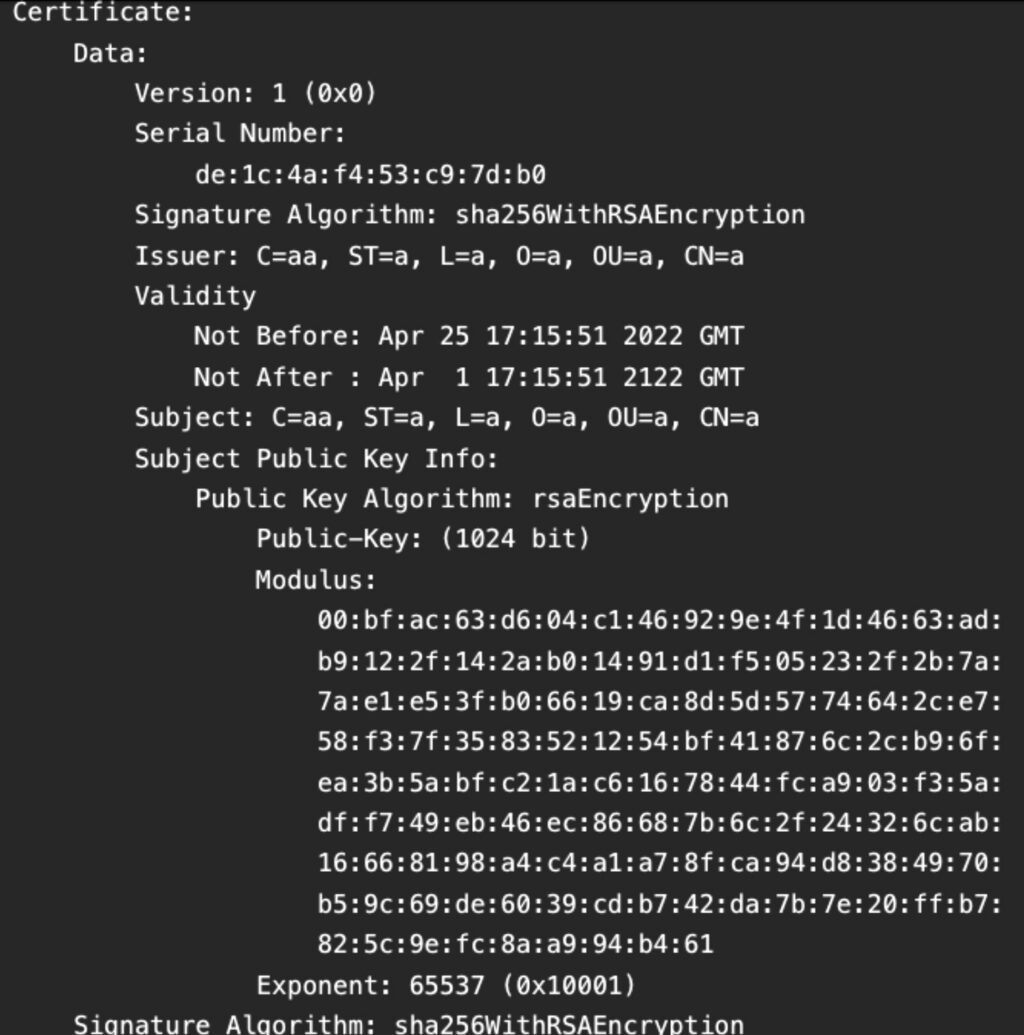

Theo các nhà nghiên cứu từ SecurityScorecard, đợt tấn công mạng này chủ yếu hoặc hoàn toàn nhắm vào bảy mẫu router Asus, tất cả đều không còn được nhà sản xuất hỗ trợ, nghĩa là chúng không còn nhận được các bản vá bảo mật. Cho đến nay, vẫn chưa rõ những kẻ tấn công làm gì sau khi giành được quyền kiểm soát các thiết bị. SecurityScorecard đã đặt tên cho chiến dịch này là WrtHug.

Tránh bị chú ý

SecurityScorecard cho biết họ nghi ngờ các thiết bị bị xâm nhập đang được sử dụng tương tự như những thiết bị được tìm thấy trong mạng ORB (operational relay box), mà tin tặc chủ yếu sử dụng để tiến hành hoạt động gián điệp nhằm che giấu danh tính của mình.

SecurityScorecard cho biết: “Việc có được quyền truy cập ở mức độ này có thể cho phép kẻ tấn công sử dụng bất kỳ bộ định tuyến bị xâm nhập nào theo ý muốn. Kinh nghiệm của chúng tôi với các mạng ORB cho thấy các thiết bị bị xâm nhập thường được sử dụng cho các hoạt động bí mật và gián điệp, khác với các cuộc tấn công DDoS và các loại hoạt động độc hại công khai khác thường thấy ở các mạng botnet.”

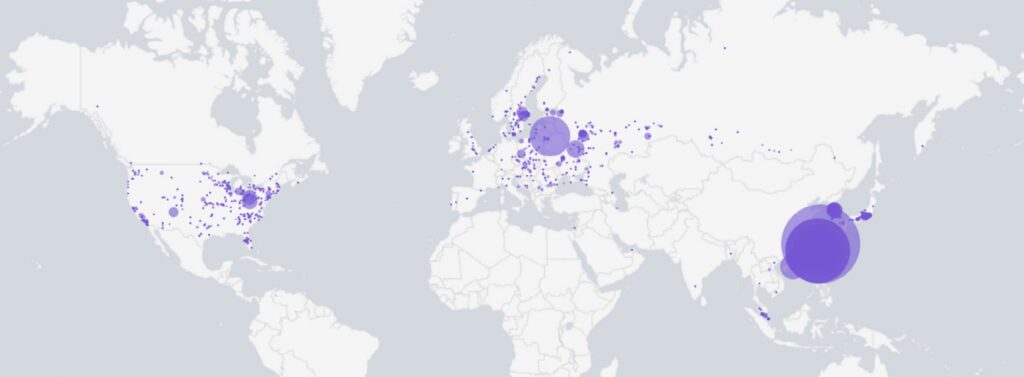

Các bộ định tuyến bị xâm nhập tập trung ở Đài Loan, với các cụm nhỏ hơn ở Hàn Quốc, Nhật Bản, Hồng Kông, Nga, Trung Âu và Hoa Kỳ.

Chính phủ Trung Quốc đã bị phát hiện xây dựng các mạng ORB khổng lồ trong nhiều năm. Năm 2021 , chính phủ Pháp cảnh báo các doanh nghiệp và tổ chức trong nước rằng APT31—một trong những nhóm tội phạm mạng hoạt động mạnh nhất của Trung Quốc—đứng sau một chiến dịch tấn công quy mô lớn sử dụng các bộ định tuyến bị hack để tiến hành trinh sát. Năm ngoái , ít nhất ba chiến dịch tương tự do Trung Quốc điều hành đã bị phát hiện.

Các hacker nhà nước Nga cũng từng bị bắt quả tang thực hiện hành vi tương tự, mặc dù không thường xuyên bằng. Năm 2018 , các tác nhân của Điện Kremlin đã lây nhiễm hơn 500.000 bộ định tuyến nhỏ tại văn phòng và nhà riêng bằng phần mềm độc hại tinh vi được theo dõi dưới tên VPNFilter. Một nhóm thuộc chính phủ Nga cũng tham gia độc lập vào một chiến dịch được báo cáo trong một trong những vụ tấn công bộ định tuyến năm 2024 được liên kết ở trên.